В настоящий момент, типовые конфигурации 1С (БП 3.0, УТ 11, ЗУП 3.0 и т.д) включают в себя подсистему "Управление доступом", взятую из БСП 2.3 (Подсистема СтандартныеПодсистемы.УправлениеДоступом)

Небольшое разъяснение по работе данной подстстемы, в контексте данного отчета

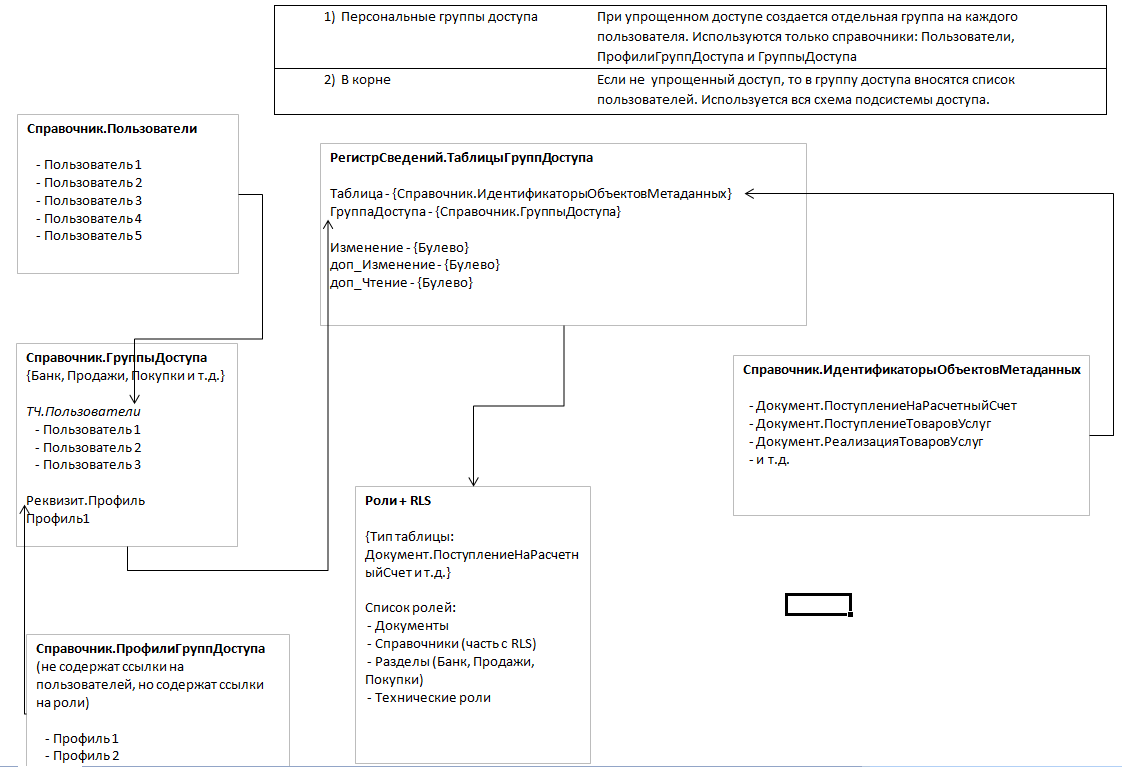

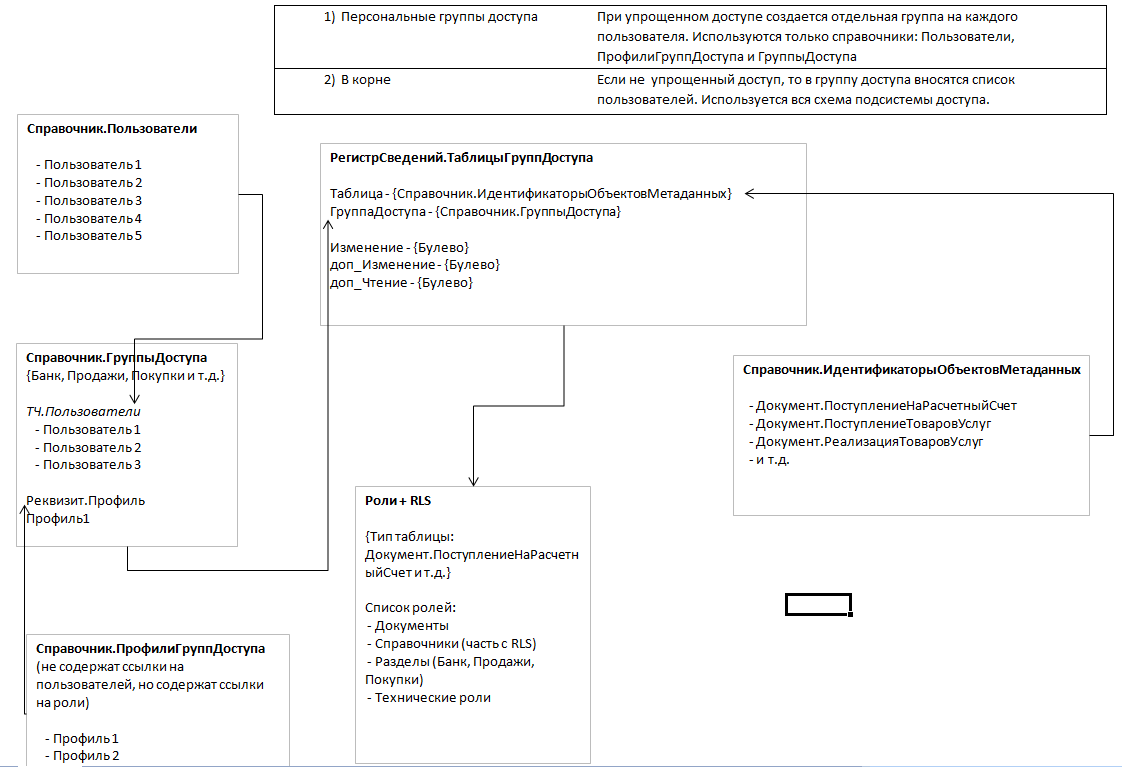

В подсистеме "Управление доступом" используются три основных справочника:

- Пользователи - связываются с пользователями БД через реквизит ИдентификаторПользователяИБ (Тип: Уникальный идентификатор)

- ПрофилиГруппДоступа - используются для настройки и хранения ролей конфигурации БД.

- ГруппыДоступа - связующий справочник соединяющий Пользователей с Профилями групп доступа, а в итоге - устанавливает роли (определенные в профилях) пользователям БД. Для этого используются реквизит Профиль (Справочник ПрофилиГруппДоступа) и табличную часть Пользователи. Т.е. Группа доступа содержит ссылку на Профиль и включает в себя список пользователей, которые в него входят.

Отмечу, что объект ГруппыДоступа содержит, так же, реквизит Пользователь - это означает, что данная группа доступа является персональной, т.е. одна группа используется для одного пользователя (упрощенная настройка, по умолчанию используется в БП 3.0. Смотрим в УправлениеДоступомПереопределяемый.ПриОпределенииИнтерфейсаНастройкиДоступа() {УпрощенныйИнтерфейс = Истина;})

Схема взаимосвязей объектов в подсистеме "Управление доступом"

Таким образом, настройка прав происходит на уровне Групп доступа

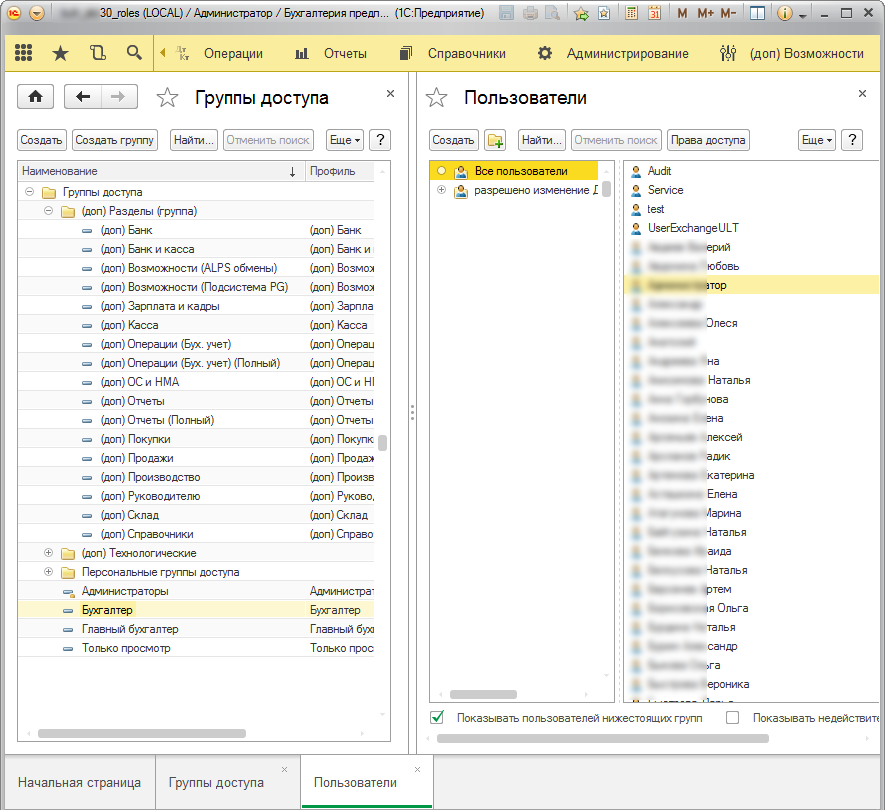

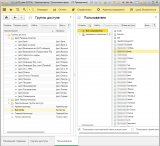

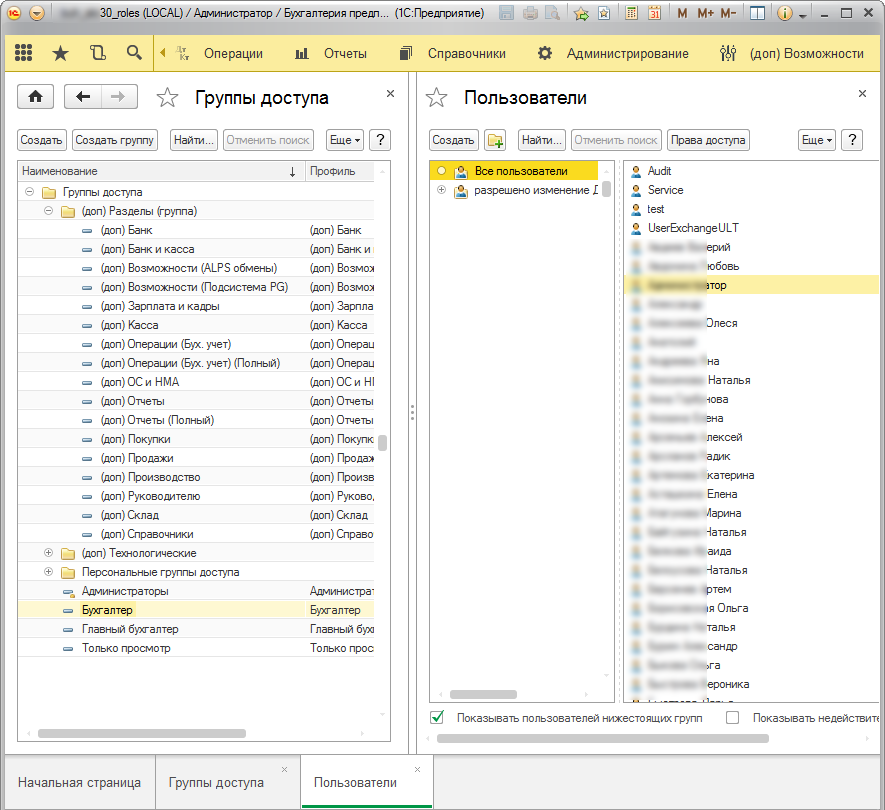

Формы справочников Групп доступа и Пользователей.

Подсистема "Управление доступом" содержит отчет "ПраваДоступа".

Но данный отчет отображает настройку отдельного пользователя и показывает доступ ко всем объектам БД.

Т.е. нет удобного отчета, который бы показывал в каких группах доступа включены определенные пользователи.

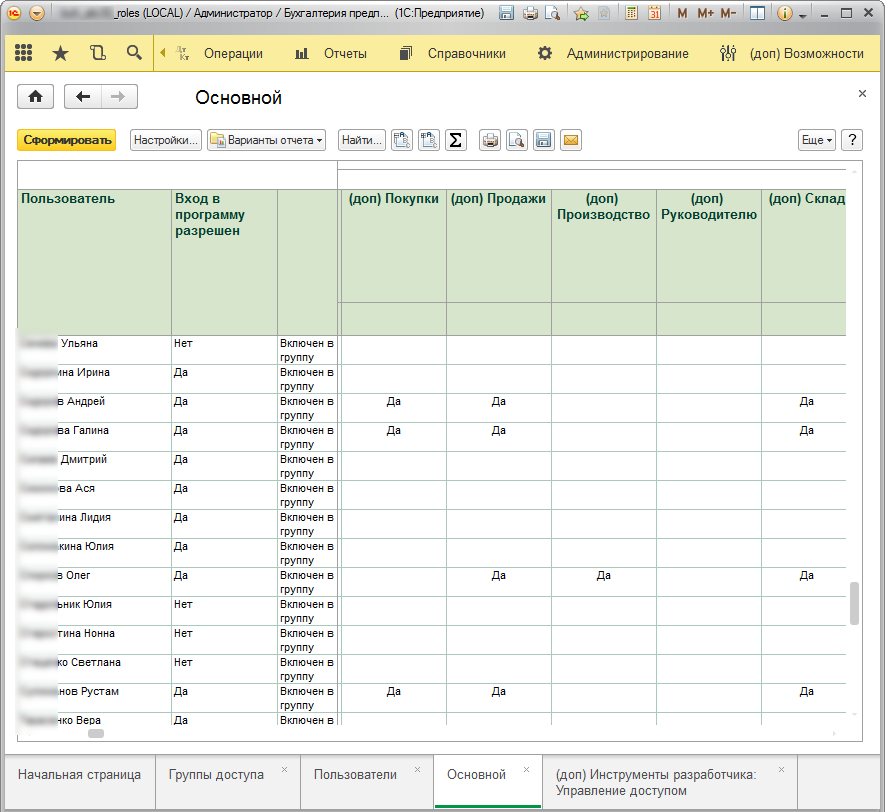

Для данной задачи был создан отчет "Права пользователей"

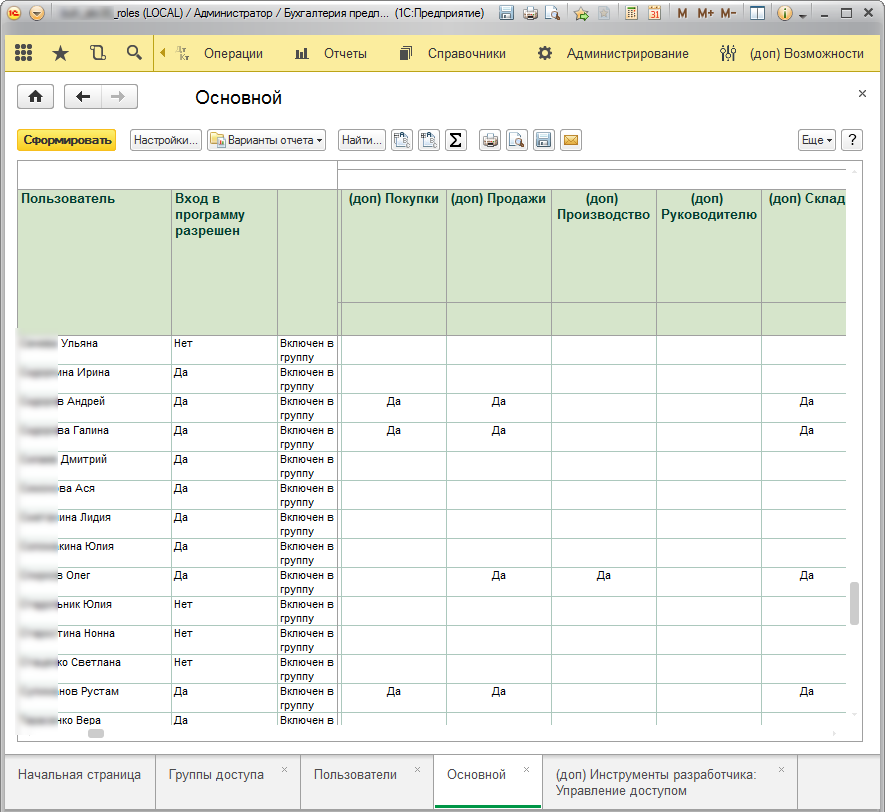

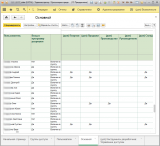

Отчет выполнен в виде кросс-таблицы в строках которого выведены все пользователи БД, а в колонках - группы доступа.

На пересечении строки и колонок выводятся отметки, которые информируют о включении, того или иного, пользователя в определенную группу доступа.

Отчет настроен для подключения в дополнительных отчетах в конфигурациях, которые включают в себя подстстему "Дополнительные отчеты и обработки" (ДополнительныеОтчетыИОбработки).

PS:

На данный момент, в отчет не включены "Внешние пользователи", т.к. я не работал с ними. Но чуть позже это будет включено в следующие версии отчета.