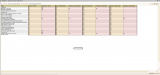

В случае если вы имеете большое количество пользователей и ролей. Уже путаетесь, какая роль запрещает какая даёт права на документ, а у пользователя что-то "не работает СРОЧНОО!". В этам случае обработка покажет все роли пользователя и какие воздействия оказывает на выбранный объект метаданных и избавит вас от необходимости перебирать все 100500 ролей и что они дают объекту.

Для не управляемых приложений. Тестировалось на платформе 8.3.9.1850 ("Управление торговлей", редакция 10.3 (10.3.41.1) ).

Отчёт покажет, какая родь даёт доступ к чтению, изменению, добавлнию, проведению. А также есть условие запросом.