Вступление

Первая часть: //infostart.ru/public/1391552/

Вторая часть: //infostart.ru/public/1393876/

Подошла очередь до третьей части цикла публикаций "Принадлежит ли директору компьютер директора".

В прошлых статьях были описаны примеры того, как может быть получен доступ к экранам и файлам. Конечно, список информации, которую можно собирать, шире рассмотренных.

Например, через кнопкохват может быть сбор нажатий кнопок при вводе паролей. Или может быть сбор звуков в кабинете через прослушку веб-камеры.

Хитроумных способов сбора информации достаточно много, даже через просто запрограммированную 1С конфигурацию.

Конечно, в случае легких изменений в работе компьютера никто на рабочем месте не будет наблюдать счетчики производительности, анализировать сетевую нагрузку и трафик, просматривать список запущенных процессов без видимых поводов.

Но в любом случае каждый пользователь служебного компьютера должен соблюдать минимальные правила безопасности, как мыть руки перед едой.

Даже при своей простоте они могут сильно усложнить доступ к вашему компьютеру и вашим данным.

Общие рекомендации

Хранение файлов на диске

Все важные файлы, которые достаточно редко изменяются храните в запароленном виде.

Например, это может быть ваш файлик с паролями. Или файл со снимком ключа банк-клиента. Или отсканированные личные документы.

Для этого достаточно создать простой zip архив с паролем 179! (например) и в него складывать ваши файлы.

Если этот файл будет получен шпионом, то он может его годами пробовать открыть с перебором паролей.

В то время как вы его достаточно быстро можете набрать и получить доступ к содержимому внутри архива.

Проверка на вирусы

Все новые скачанные программы (особенно с торрентов) проверяйте на virus total.

Если покажут подозрения только некоторые параноидальные китайские поделки, то условно файл эту проверку прошел.

Запуск нового с правами админа

Если новая скачанная программа (особенно с торрентов) требует административных прав, то лучше 10 раз подумать насколько оно вам нужно.

Если есть возможность, то попробуйте сначала запускать такие программы в виртуалке.

Беседки

Старайтесь воздержаться от личной переписки в беседках на рабочем компьютере. Для этого вы можете использовать личные устройства, умнофоны, планшеты и другие приборы.

Настольные программы, особенно сшашные

Если для программы есть облачная версия, то пользуйтесь преимущественно облачными версиями, чем настольными.

Облачным версиям через обозреватель труднее добраться до ваших данных и делать экроснимки, чем настольным программам.

Внимательное наблюдение

Внимательно наблюдайте за работой вашего компьютера.

Например, частое включение вентилятора говорит о нагрузке на центральный процессор.

Также, мигание курсора мышки в курсор ожидания тоже может говорить о тяжелой фоновой работе компьютера.

Вы точно сейчас делаете что-то нагруженное ?

Для общего понимания размера сетевого трафика достаточно закладки "Производительность" в Диспетчере задач.

Если сетевые подключения показывают загрузку, то вы точно что-то скачиваете или ходите по интернету ?

Крепкие пароли

Старайтесь использовать пароли крепче чем 123. Старайтесь реже применять одинаковые пароли для разных ситуаций.

Воздерживайтесь копировать пароли в буфер обмена, он легко прослушивается.

Анонимные учетки в 1С

Воздерживайтесь примененять учетки с именем "Админ". Обычно, к этой учетке знает пароль весь it отдел, включая давно уволенных.

Если что-то будет сделано от имени этой учетки, то будет сложно разобраться, кто именно это сделал.

Для каждого участника создавайте именованную учетку.

Запуск 1С в виртуалке

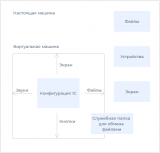

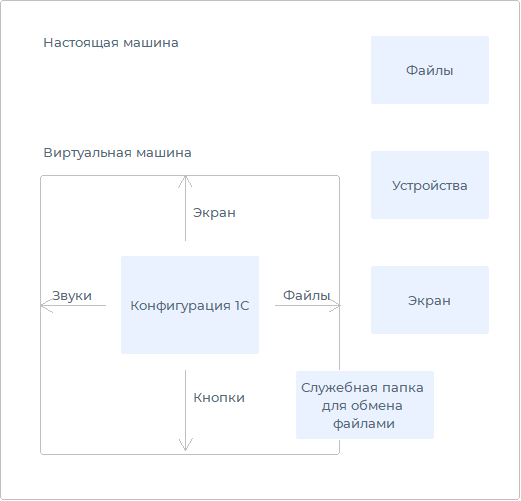

Действенный способ оградиться от шпионажа на рабочем месте, это изолировать запускаемую 1С конфигурацию в тех ресурсах, где она может продуктивно работать без доступа к остальным ресурсам.

Для этого может идеально подходить виртуальная машина в virtualbox. Да, современные компьютеры спокойно могут позволить запускать виртуалку с 1С прямо на компьютере без влияния на производительность.

При этом виртуалка:

*) Ограничивает доступ к экрану размещающей машины;

*) Ограничивает доступ доступ к файлам вне виртуалки;

*) Отсутствует возможность собирать пароли через кнопкохват;

*) Отсутствует доступ к остальным устройствам, типа веб-камеры или микрофона;

Если нужно обеспечить работу с файлами для 1С в виртуалке, то это просто делается через специальные папки на диске, к которым можно дать доступ из виртуалки.

Например, для загрузки файла банк-клиента или списка цен поставщиков.

Конечно, на рабочих местах операторов это усложнение, но для руководства это может быть оправдано, если нет терминального сервера.

Запуск 1С на терминальном сервере

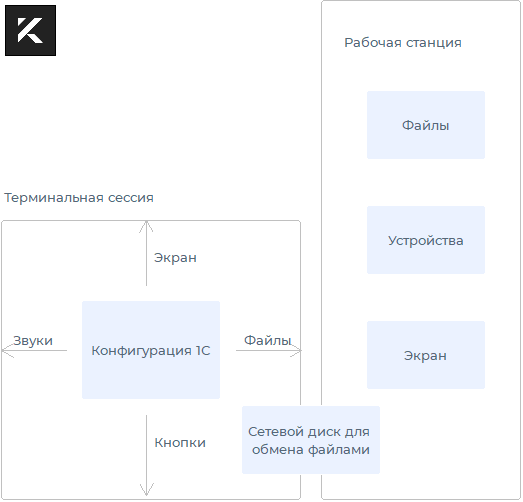

Хороший вариант для достаточно крупных компаний это использовать терминальные серверы, на которых работает только 1С.

Вот только 1С и все. Если в соседней папке на этом же сервере лежат все секреты фирмы, то они будут легко доступны.

Для обмена файлами в-из 1С также можно организовать служебную сетевую временную папку с регулярной очисткой.

Доверяй, но проверяй

Если Вы директор компании или сотрудник службы безопасности компании, то рекомендую проводить регулярную проверку на предмет безопасности вашей 1С конфигурации у внешних аудиторов.

Причем проверка должна быть внезапная, чтобы шпионский или подозрительный код не удалили.

При этом Вы должны понимать следующие моменты:

Обращаться надо к профессионалам лично

Обращение в крупные компании, особенно с сильной текучкой, будет скорее всего бесполезно.

Могут назначить эту задачу на студента и потом сказать что ничего нет, у вас все чисто.

И мало иметь большой опыт программирования отчетов, документов и справочников. Специалист должен обладать квалификацией, позволяющей понять нестандартное применение сильно нетиповых для 1С средств. Насколько примененные программистом средства могут быть "двойного" назначения.

С большой вероятностью действительно все будет чисто

Особенно будет чисто, если программисты будут знать о таких внезапных и регулярных проводимых проверках.

Обязывать штатных и внешних 1С программистов вести разработку через хранилище

В таком случае можно будет посмотреть историю кто изменял, что изменял, когда изменял для полноты картины при весомых основаниях для проверки.

Обращаться к проверенным фрилансерам наемникам, шабашникам и внештатникам.

Надежда на антивирусы бесполезна

Относительно шпионажа из 1С с точки зрения антивируса, что бы ни происходило, все работает нормально.

Антивирус не сможет отличить полезный функционал внутри 1С от вредного.

Надеюсь, что советы будут вам полезны.

Оставайтесь на связи !

Вступайте в нашу телеграмм-группу Инфостарт