Буквально на прошлой неделе в офисе с моим коллегой произошла забавная история, которая может занять достойное место среди лучших историй ITHappens.ru.

Удаленный доступ

Типичная ситуация. Чтобы разобраться с проблемой в рабочей базе клиента, потребовалось удаленное подключение и, как обычно и бывает в таких случаях, специалист звонит клиенту, чтобы ему предоставили удаленный доступ при помощи Ammy Admin/Team Viewer - не суть важно. Звонит, представляется, сообщает, что ему для расследования проблемы требуется установить удаленное подключение.

Типичная ситуация. Чтобы разобраться с проблемой в рабочей базе клиента, потребовалось удаленное подключение и, как обычно и бывает в таких случаях, специалист звонит клиенту, чтобы ему предоставили удаленный доступ при помощи Ammy Admin/Team Viewer - не суть важно. Звонит, представляется, сообщает, что ему для расследования проблемы требуется установить удаленное подключение.

На том конце провода без лишних вопросов называют ID удаленного компьютера и пароль. Подключение устанавливается, перед специалистом открывается удаленный рабочий стол с окном информационной базы "Управление торговлей" 10-й редакции. Странно, вроде по заявке была УТ 11, ну ладно, может ошиблись.

Смотрит документы - организация и контрагенты не соответствуют тем, что описано в заявке... Смотрит внимательнее - заявка от саратовского клиента, а в информационной базе - совершенно не те организации в справочнике, да еще и судя по адресам - из Пензы! Понимает, что организация вообще не та, в панике отключается, сверяет набранный номер телефона и понимает, что ошибся в коде города...

Халатное отношение к безопасности данных - исключение или правило?

Информационные технологии уже давно не являются чем-то удивительным. Бухгалтерский учет немыслим без систем учета, компьютер в офисах присутствует на каждом рабочем месте. Мы не мыслим свою жизнь без интернета. Но несмотря на то, что ИТ так плотно вошли в нашу жизнь, уровень грамотности в сфере ИТ и тем более в сфере ИТ-безопасности остается крайне низким.

Информационные технологии уже давно не являются чем-то удивительным. Бухгалтерский учет немыслим без систем учета, компьютер в офисах присутствует на каждом рабочем месте. Мы не мыслим свою жизнь без интернета. Но несмотря на то, что ИТ так плотно вошли в нашу жизнь, уровень грамотности в сфере ИТ и тем более в сфере ИТ-безопасности остается крайне низким.

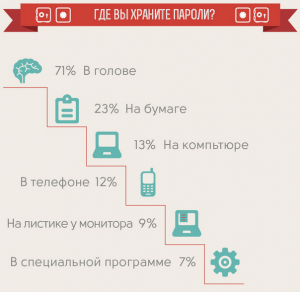

Все мы знаем, сколько препятствий в организациях утраивают службы безопасности: к некоторым клиентам не пронести ноутбук и даже флешку с собой, но при этом попав в офис можно спокойно сесть за любое свободное рабочее место - и даже если экран будет заблокирован, найти нужный пароль среди стикеров, наклеенных на монитор, не составит труда.

Скажете, абсурд? Нет. Я лично реально наблюдал несколько раз в двух довольно крупных организациях, однажды в отделе продаж, другой - в бухгалтерии, как представителя поставщика/клиента приглашают присесть за свободное рабочее место, чтобы подождать, пока освободится нужный специалист. И гость, чтобы скоротать время, начинает серфить в интернете или играть в косынку.

Паразитирующие на параноиках

Не удивительно, что на уровне руководства в компаниях часто имеет место не всегда здоровая паранойя по поводу информационной безопасности: вдруг у нас кто-то украдет информационную базу и продаст конкурентам?! Вдруг к нам нагрянет ОБЭП и утащит нашу базу?! При этом нередко рядом озабоченными вопросами безопасности ТОПами находятся шарлатаны от ИТ-безопасности, предлагающие решить проблему раз и навсегда.

Одни продают дорогущий консалтинг, результатом которого является ворох бумаг, на деле оказывающихся распечатанным шаблонным документом по ИТ-безопасности, другие - различные устройства шифрации, снабженные красными кнопками, третьи помогают спрятать серверы туда, где их никто не будет искать.

Одни продают дорогущий консалтинг, результатом которого является ворох бумаг, на деле оказывающихся распечатанным шаблонным документом по ИТ-безопасности, другие - различные устройства шифрации, снабженные красными кнопками, третьи помогают спрятать серверы туда, где их никто не будет искать.

Вот вам еще один пример из моей практики, настолько гипертрофированный и абсурдный, что кажется, что это не могло быть правдой.

История про "безопасный" доступ к данным

Около 7 лет назад я занимался разработкой электронной регистратуры для медицинского центра. В одном из отделений рабочее место главной медсестры находилось в том же помещении, где ожидали приема пациенты. Поскольку она часто отлучалась от своего рабочего места, перед руководством встала проблема: как сделать так, чтобы в ее отсутствие никто не смог бы получить доступ к данным на ее компьютере, даже если будет иметь доступ к самому компьютеру.

Для решения этой проблемы был приглашен "специалист по ИТ-безопасности", который спустя какое-то время презентовал (и затем внедрил!) решение, аналогов которого я, к счастью, больше никогда не встречал. Самозванный специалист продал медицинскому центру два жестких диска горячей замены. На одном была установлена система с информационной базой, другой - был с чистой системой.

Когда медсестре надо было работать с базой, она вставляла один диск (с ИБ), когда она уходила - заменяла его на второй диск. Чтобы как-то диски отличать на одном из них маркером написали "База" (!) на другом - "Интернет". Оба диска хранились - барабанная дробь! - на верхней полке шкафа, в который медсестры и врачи медцентра вешали свои халаты. И, чтобы завершить картину, скажу, что шкаф не запирался и был доступен любому, находящемуся в помещении, в том числе и пациентам медцентра.

Специалисты ИТ как еще одно слабое звено

Мы, специалисты в ИТ, смеемся над рядовыми пользователями, при этом сами зачастую не следуем элементарным правилам безопасности и своими действиями усугубляем и без того нелицеприятное состояние ИТ-инфраструктуры. При этом под угрозу ставится не только экономическая информация предприятия, но и персональные данные сотрудников организации.

Типичной ситуацией является халатное отношение к созданию резервных копий (aka "бэкапов") информационных баз и другой информации. Здесь я имею в виду не сам факт создания резервной копии (конечно же в автоматическом режиме и регулярно по расписанию), а создание копий "вручную", например, перед обновлением информационной базы или перед выполнением каких-либо групповых обработок с необратимым массированным изменением данных.

Куда специалисты сохраняют эти копии? Чаще всего копия сохраняется на том же компьютере, на котором выполняется работа, иногда в каталоге информационной базы, иногда в корень диска D: в какой-нибудь папке с незамысловатым названием "Archieve" или "Архив" или вообще "1111". И проблема здесь не в том, что даже не столько в том, что такие копии часто бывает сложно идентифицировать, а в том, что они... повсюду! На каком рабочем месте выполнял магические действия специалист по 1С - там есть копия информационной базы.

Куда специалисты сохраняют эти копии? Чаще всего копия сохраняется на том же компьютере, на котором выполняется работа, иногда в каталоге информационной базы, иногда в корень диска D: в какой-нибудь папке с незамысловатым названием "Archieve" или "Архив" или вообще "1111". И проблема здесь не в том, что даже не столько в том, что такие копии часто бывает сложно идентифицировать, а в том, что они... повсюду! На каком рабочем месте выполнял магические действия специалист по 1С - там есть копия информационной базы.

Децентрализация - это здорово с точки зрения сохранности данных (наверняка у каждого найдется пример, когда клиент обращался с вопросом "У нас база упала, а не осталось ли у вас какой-нибудь копии нашей базы?"). Но давайте попробуем посмотреть на это с другой стороны: на сколько увеличивается вероятность попадания данных информационной базы к постороннему лицу, если ее архивные копии присутствуют на большинстве рабочих мест в офисе? А если к ним прибавить еще личный ноутбук главбуха, которым кроме нее самой в не рабочее время пользуется ее дочь/сын для общения в Одноклассниках/ВКонтактике? Знакомая ситуация?

На моей практике вообще был случай, когда один клиент в порядке благотворительности подарил несколько стареньких компьютеров из офиса в местную школу. Причем передали их в том виде, в каком они и были - даже без элементарного удаления данных, не говоря уж о полной безопасной очистке. И куда смотрели ИТ-спепециалисты компании? Кажется, туда же, куда и безопасники...

Другая распространенная практика, увеличивающая вероятность попадания экономической информации посторонним людям - пересылка копий информационных баз по электронной почте или их передача через файлообменники/публичные ссылки Dropbox даже без элементарной защиты архива паролем, что говорить об обезличивании данных.

Итого

Я не буду в этой публикации давать какие-то конкретные советы по обеспечению ИТ-безопасности, тем более я не являюсь специалистом в этой области.

Но я хотел бы, во-первых, обратить ваше внимание на то, что зачастую элементарные правила, скорее из области "ИТ-гигиены", а не "ИТ-безопасности", могли бы значительно уменьшить риски потери данных. А во-вторых, попросить вас обратить внимание на это и пользователей - ваших клиентов.

Начните хотя бы с объяснения, почему не стоит пароль записывать на стикер и клеить на монитор.

Расскажите, что прежде чем предоставлять удаленный доступ к своему рабочему месту, надо убедиться, что специалист на том конце провода - специалист сопровождающей вас компании, а не кто-то посторонний.

Покажите, как можно установить пароль на архивную копию и куда ее сохранять (а не только то, что ее в принципе надо сохранять не важно куда). Объясните, почему надо блокировать компьютер, уходя с рабочего места даже ненадолго.

Будьте и сами внимательнее к данным ваших клиентов. Согласуйте с ИТ-специалистами заказчика месторасположения архивный копий и регламент их создания и следите за тем, чтобы этот регламент соблюдался.

Обезличивайте данные в копиях информационных баз, перед тем как их забрать у клиента - незачем брать на себя лишнюю ответственность.

Вступайте в нашу телеграмм-группу Инфостарт