Обработка реализована на платформе “1С:Предприятие 8.3” для управляемых форм.

Краткое описание функциональности:

Основная задача обработки – сокрытие файлов внутри графического изображения (форматы JPG или PNG) и последующее извлечение этих файлов. Процесс включает в себя следующие этапы:

-

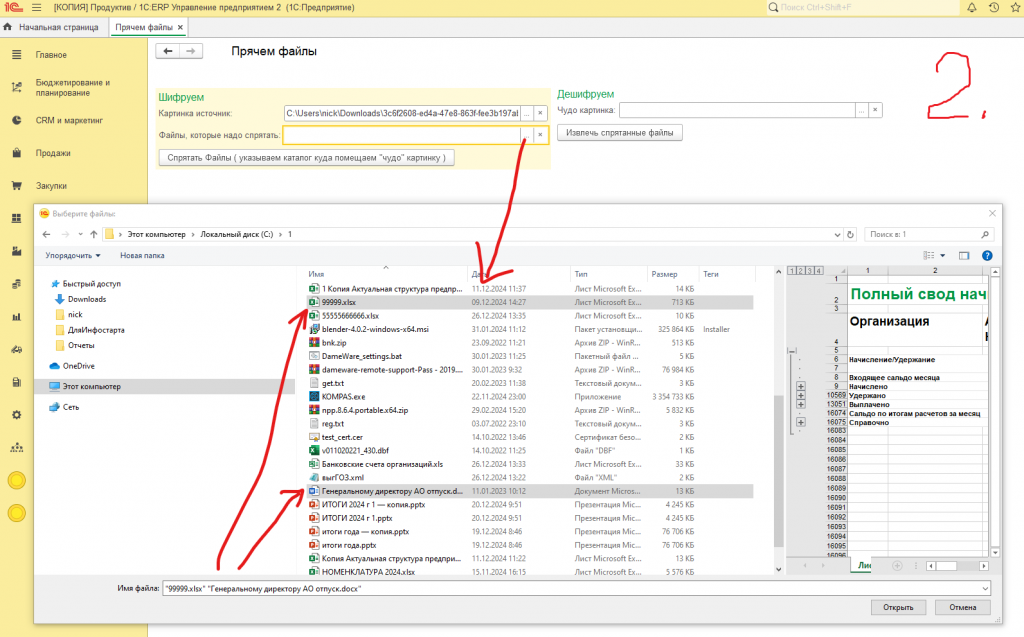

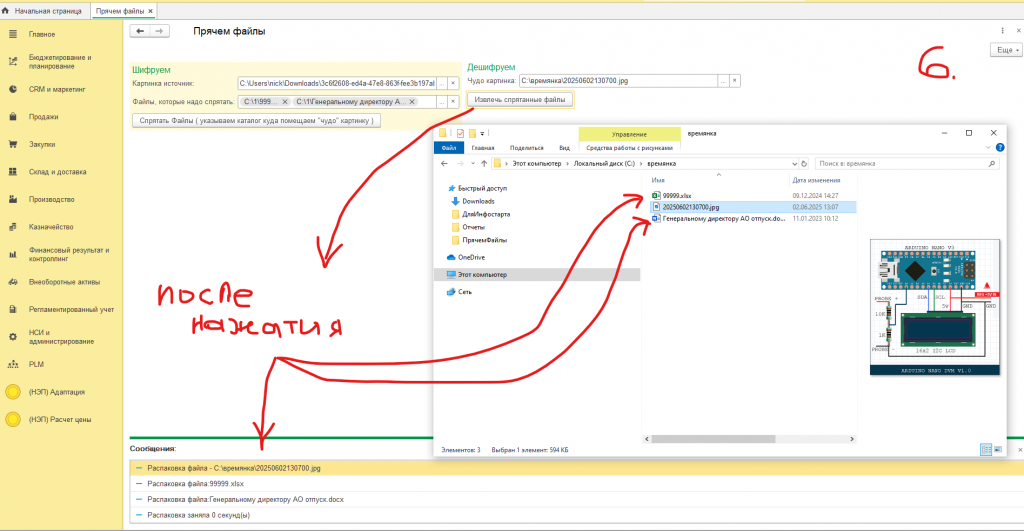

Выбор исходных файлов. Пользователь указывает файл изображения (основа для сокрытия) и один или несколько файлов, подлежащих сокрытию. Выбор файлов изображения осуществляется с использованием стандартного диалога выбора файлов, вызываемого нажатием кнопки в соответствующем поле ввода. Для выбора файлов, подлежащих сокрытию, предусмотрена возможность выбора нескольких файлов одновременно, что позволяет обрабатывать группы файлов за один цикл.

-

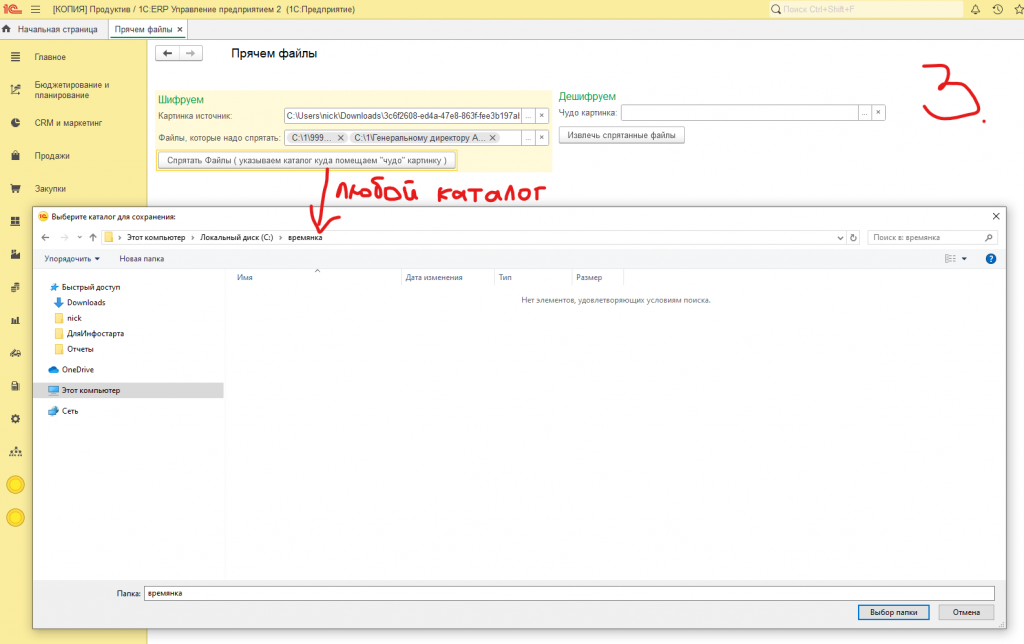

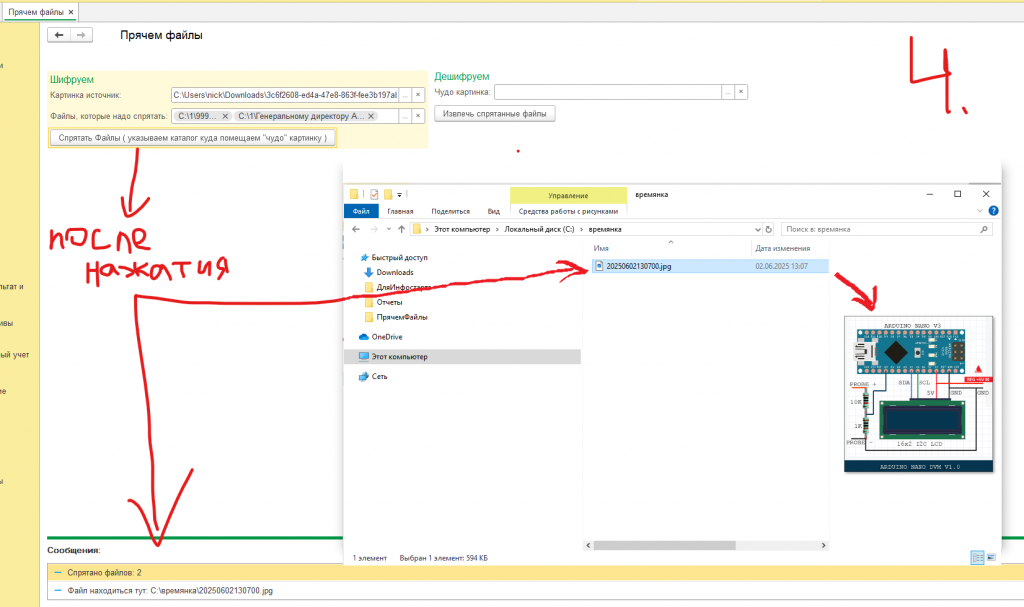

Сокрытие файлов в изображении. После выбора исходных файлов и нажатия кнопки “Спрятать файлы” запускается процесс сокрытия. Открывается диалог выбора каталога для сохранения результирующего файла. В результате выполнения обработки в указанном каталоге формируется файл изображения. Имя этого файла генерируется на основе даты и времени создания, обеспечивая уникальность имени. Сохраненное изображение полностью совместимо со стандартными средствами просмотра изображений в операционной системе Windows, то есть открывается любым просмотрщиком изображений, как и любое другое изображение. Исходные файлы, подлежащие сокрытию, при этом не удаляются. После успешного завершения процесса сокрытия, исходные файлы, которые были вложены в изображение, можно удалить, поскольку их копии уже находятся внутри графического файла.

-

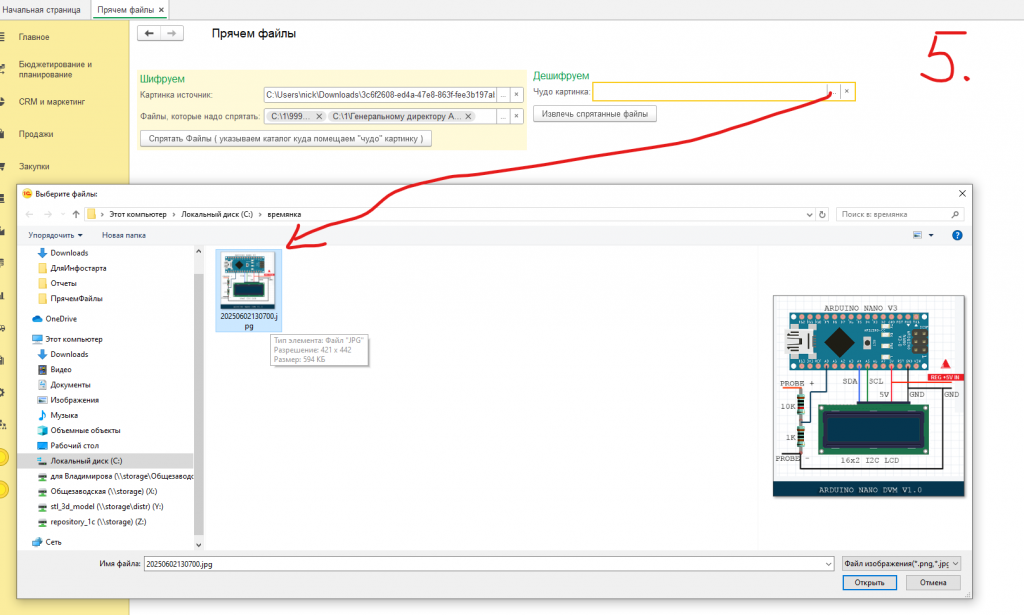

Извлечение скрытых файлов. Для извлечения ранее скрытых файлов пользователь указывает файл изображения, содержащий скрытую информацию (тот самый файл с именем, сформированным на основе даты и времени). После нажатия кнопки “Извлечь спрятанные файлы” обработка извлекает скрытые файлы и сохраняет их в том же каталоге, где находится файл изображения. Извлеченные файлы становятся доступными для просмотра и использования. Файл изображения (с именем, сформированным на основе даты и времени) сохраняется, позволяя в дальнейшем извлекать скрытые файлы неограниченное количество раз.

Обработка разработана с учетом максимальной совместимости и должна корректно функционировать на любых конфигурациях “1С:Предприятие 8.3”, включая, но не ограничиваясь, конфигурацию ERP. Код обработки реализован с учетом простоты и понятности, что обеспечивает ее эффективность и простоту использования. Обработка не вносит изменений в исходные файлы изображения и не удаляет их.

В данной обработке сокрытие файлов осуществлялось путем архивирования. Дополнительные сведения о других методах сокрытия файлов приведены в приложении, подготовленном на основе данных из открытых источников.

Сокрытие информации является древней практикой, корни которой уходят в глубь веков. С развитием технологий и появлением цифровых данных эта практика трансформировалась, переходя в область стеганографии – искусства скрытой передачи информации таким образом, что само существование сообщения остается скрытым. В отличие от криптографии, которая маскирует содержание сообщения, стеганография маскирует факт его присутствия. В современной цифровой среде, где цифровые изображения стали неотъемлемой частью повседневной жизни, стеганография нашла широкое применение, позволяя скрывать информацию внутри файлов изображений, аудиозаписей и видеофайлов. Операционная система Windows, являясь одной из самых распространенных платформ, представляет собой благоприятную среду для реализации различных методов стеганографии. Целью данной статьи является анализ этих методов, оценка их криптостойкости и обсуждение современных средств обнаружения скрытой информации.

История стеганографии насчитывает тысячелетия, начиная с древних цивилизаций. Самые ранние примеры стеганографии встречаются в трудах Геродота, который описывал практику сокрытия сообщений на деревянных табличках, покрытых воском. В Древней Греции использовались различные методы, включая написание сообщений на коже, которые затем покрывались воском, или выбривание волос на голове посланца, чтобы скрыть сообщение под кожей, и его отращивание до получения сообщения адресатом. Эти примитивные методы были направлены на скрытие самого факта наличия сообщения, а не его содержания.

С развитием письменности и технологий стеганография эволюционировала. В Средние века широко использовались символические и аллегорические изображения, в которых зашифровывались сообщения. Развитие книгопечатания привело к появлению более сложных методов, включая использование тайных чернил, которые становились видимыми при нагревании или применении химических реагентов.

В эпоху информационных технологий стеганография получила новый импульс развития. С появлением компьютеров и цифровых данных открылись новые возможности для скрытия информации. Цифровые изображения, аудиозаписи и видеофайлы стали идеальным средством для стеганографии. Особенность цифровых данных состоит в возможности встраивания информации в различные компоненты файла, такие как метаданные, цветовые компоненты пикселей изображения или частотные составляющие аудиосигнала.

Основными принципами стеганографии являются скрытность, емкость и криптостойкость. Скрытность означает минимизацию вероятности обнаружения скрытой информации. Емкость определяет объем информации, которую можно скрыть в определенном объекте-контейнере. Криптостойкость означает устойчивость к попыткам обнаружения и извлечения скрытой информации. Оптимальная стеганографическая система должна обладать высокой степенью скрытности, максимальной емкостью и высокой криптостойкостью.

Цифровые изображения представляют собой одну из наиболее распространенных сред для реализации стеганографических методов. Обусловлено это высокой популярностью изображений в современном обществе, а также большой емкостью файлов изображений, что позволяет скрывать значительные объемы информации. Методы стеганографии в цифровых изображениях основаны на изменении различных параметров изображения, которые практически не влияют на визуальное восприятие.

Метаданные изображения – это информация о изображении, которая хранится в самом файле. Эта информация включает в себя различные сведения, такие как дата создания, автор, название камеры, настройки съемки и другие атрибуты. Методы, основанные на модификации метаданных, предполагают встраивание скрытой информации в различные поля метаданных.

Одним из самых простых методов является добавление текста в поле “Комментарии” или “Описание” изображения. Этот метод легко реализуется с помощью различных графических редакторов, таких как Adobe Photoshop, GIMP, XnView или IrfanView. Процесс встраивания информации заключается в простом вводе текста в соответствующее поле метаданных. Недостатком этого метода является его низкая криптостойкость. Любой человек, имеющий доступ к изображению, может легко просмотреть метаданные и обнаружить скрытую информацию. Кроме того, изменение метаданных может быть обнаружено путем сравнения метаданных оригинального изображения и изображения со скрытой информацией.

Более сложные методы, основанные на метаданных, предполагают использование нестандартных полей или изменение значений существующих полей. Например, можно использовать поле “Автор” для хранения скрытой информации. Этот метод обладает более высокой степенью скрытности, чем предыдущий, но его эффективность зависит от объема скрытой информации и от того, насколько измененные метаданные выглядят естественно.

Преимуществами методов, основанных на метаданных, являются их простота реализации и отсутствие изменений в самих пикселях изображения, что может повысить устойчивость к некоторым видам атак. Недостатками являются низкая криптостойкость, ограниченный объем скрытой информации и вероятность потери скрытой информации при редактировании или сжатии изображения.

Методы, основанные на изменении пикселей изображения, представляют собой более сложные и эффективные способы скрытия информации. Эти методы основаны на изменении цветовых компонентов пикселей изображения таким образом, чтобы изменения были незаметны для человеческого глаза. Наиболее распространенным методом этой категории является метод замены наименее значимых битов (LSB) пикселей.

В цифровых изображениях цветовые компоненты пикселей представлены в виде чисел. Например, в формате RGB каждый пиксель представлен тремя цветовыми компонентами: красный, зеленый и синий. Каждый компонент представлен в виде числа от 0 до 255, где 0 – минимальная интенсивность, а 255 – максимальная. Метод LSB заключается в замене наименее значимого бита (LSB) каждого цветового компонента пикселя битом скрытой информации.

Например, если цветовой компонент красного цвета пикселя равен 150 (двоичный код 10010110), а скрытый бит равен 1, то LSB-метод заменит последний бит на 1, и цветовой компонент станет 151 (двоичный код 10010111). Изменение LSB пикселя практически не влияет на визуальное восприятие изображения, поскольку изменение на одну единицу в диапазоне от 0 до 255 слишком мало.

Преимуществами LSB-методов являются их простота реализации и высокая емкость. LSB-методы позволяют скрывать значительные объемы информации в изображении. Недостатками являются уязвимость к некоторым видам атак, таким как сжатие изображения или фильтрация. При сжатии изображения (например, в формате JPEG) могут быть потеряны LSB пикселей, что приведет к потере скрытой информации. Фильтрация изображения также может привести к размытию изображения и потере скрытой информации.

Существуют различные варианты LSB-методов, которые направлены на повышение устойчивости к атакам. Некоторые методы предполагают случайный выбор пикселей для встраивания информации, что усложняет обнаружение скрытой информации. Другие методы используют различные алгоритмы кодирования и шифрования для защиты скрытой информации от несанкционированного доступа.

Методы, основанные на частотных преобразованиях, представляют собой более сложные и эффективные способы скрытия информации. Эти методы основаны на изменении коэффициентов частотных компонент изображения. Наиболее распространенным методом этой категории является метод, основанный на преобразовании дискретного косинуса (DCT).

DCT – это математическая операция, которая преобразует изображение из пространственной области в частотную область. DCT-преобразование является основой алгоритма сжатия JPEG. JPEG сжимает изображение, преобразуя его в DCT-коэффициенты, а затем удаляя или округляя некоторые из этих коэффициентов, чтобы уменьшить размер файла.

Методы DCT-стеганографии заключаются в изменении коэффициентов DCT изображения таким образом, чтобы скрыть информацию. В отличие от LSB-методов, которые изменяют пиксели изображения, DCT-методы изменяют частотные компоненты изображения. Изменение коэффициентов DCT менее заметно, чем изменение пикселей, поскольку человеческий глаз менее чувствителен к изменениям в частотной области.

Преимуществами DCT-методов являются их высокая степень скрытности и устойчивость к некоторым видам атак, таким как сжатие изображения. Недостатками являются их сложность реализации и более высокие требования к вычислительным ресурсам.

Криптостойкость – один из ключевых параметров стеганографической системы. Она определяет устойчивость системы к попыткам обнаружения и извлечения скрытой информации. Криптостойкость зависит от многих факторов, включая выбор стеганографического алгоритма, емкость скрытой информации и тип изображения.

Методы, основанные на модификации метаданных, обладают очень низкой криптостойкостью. Скрытую информацию легко обнаружить путем просмотра метаданных изображения. Методы, основанные на изменении пикселей, имеют более высокую криптостойкость, но их эффективность зависит от качества алгоритма и объема скрытой информации. LSB-методы уязвимы к сжатию изображения, которое может привести к потере скрытой информации.

Методы, основанные на DCT-преобразовании, обладают более высокой криптостойкостью, чем LSB-методы. Эти методы менее чувствительны к сжатию изображения. Однако, и они не являются абсолютно надежными. Современные методы стеганоанализа способны обнаружить скрытую информацию, встроенную с помощью DCT-преобразования, особенно если объем скрытой информации значителен.

Криптостойкость стеганографической системы может быть повышена путем использования сложных алгоритмов встраивания информации, а также комбинирования стеганографии с другими методами защиты информации, такими как шифрование. Шифрование защищает скрытую информацию от несанкционированного доступа. Комбинирование стеганографии и шифрования обеспечивает более высокий уровень защиты.

Стеганоанализ – это наука об обнаружении скрытой информации. Целью стеганоанализа является выявление присутствия скрытой информации в цифровых объектах, таких как изображения, аудио и видео. Методы стеганоанализа разрабатываются для обнаружения различных видов стеганографических вставок, включая LSB-методы и DCT-методы.

Основные методы стеганоанализа включают в себя:

- Статистический анализ: Этот метод основан на выявлении статистических аномалий в изображении, которые могут указывать на присутствие скрытой информации. Анализируется гистограмма распределения цветов, корреляция между пикселями, а также другие статистические параметры. Например, при использовании LSB-метода гистограмма цветов может отличаться от гистограммы оригинального изображения.

- Анализ частотных характеристик: Этот метод основан на анализе частотных компонент изображения. Преобразование Фурье и волновые преобразования позволяют обнаружить скрытые паттерны в изображении, которые не видны при визуальном осмотре. Этот метод особенно эффективен для обнаружения скрытой информации, встроенной с использованием DCT-методов.

- Визуальный анализ: Этот метод основан на визуальном осмотре изображения и поиске признаков наличия скрытой информации. Хотя визуальный анализ не является надежным методом, он может быть полезен для выявления явных признаков наличия скрытой информации, таких как артефакты сжатия или необычные цветовые комбинации.

- Специализированное программное обеспечение: Существуют специализированные программы, предназначенные для обнаружения стеганографических вставок. Эти программы используют различные методы анализа, включая статистический анализ, анализ частотных характеристик и анализ цветовых пространств. Примеры таких программ включают Stegdetect, OpenStego и другие.

Эффективность методов стеганоанализа зависит от многих факторов, включая тип стеганографического алгоритма, объем скрытой информации и качество изображения. Современные методы стеганоанализа обладают высокой эффективностью и способны обнаруживать скрытую информацию, встроенную с использованием различных стеганографических алгоритмов.

В части данной работы был проведен обзор основных методов стеганографии в среде Windows, а также представлены основные принципы работы стеганографических систем и методы обнаружения скрытой информации. Анализ показал, что методы, основанные на модификации метаданных, являются наименее надежными и легко обнаруживаемыми. LSB-методы обладают более высокой емкостью, но уязвимы к различным видам атак. DCT-методы обеспечивают более высокую степень скрытности и устойчивости к атакам, но требуют более сложных алгоритмов и больших вычислительных ресурсов.

Профессор Дмитрий Сергеевич Соколов – ведущий специалист в области компьютерной безопасности и криптографии. Получил степень доктора физико-математических наук в Московском государственном университете им. М.В. Ломоносова. Автор более 100 научных публикаций, включая монографии и статьи в ведущих международных журналах. Специализируется на исследовании методов защиты информации, анализе уязвимостей криптографических систем и разработке новых алгоритмов шифрования. Принимал участие в разработке ряда отечественных стандартов в области информационной безопасности.

Наиболее известной работой профессора Соколова является монография “Современные методы стеганографии и стеганоанализа”, которая представляет собой полный обзор современных методов стеганографии и стеганоанализа, включая их математические основы и практическое применение. Эта монография стала настольной книгой для многих специалистов в области компьютерной безопасности и криптографии. Другой значимый вклад в науку – цикл статей “Анализ устойчивости блочных шифров к атакам с использованием дифференциального криптоанализа”, в котором были предложены новые методы анализа и усиления защиты блочных шифров от атак с использованием дифференциального криптоанализа. Эти работы оказали значительное влияние на развитие современной криптографии.

Проверено на следующих конфигурациях и релизах:

- 1С:ERP Управление предприятием 2, релизы 2.5.20.85

Вступайте в нашу телеграмм-группу Инфостарт