В первый день, на очередной работе, в должности программиста 1С, мне устроили проверку. Дали доступ в домен и предложили самому создать себе пользователя в информационной системе на основе 1С: Предприятия 7.7. Входного экзамена не было, и продуманный руководитель IT отдела решил проверить меня в "деле". Через пару минут я уже запустил конфигуратор и создавал себя как пользователя с правами администратора. Мой новый руководитель поставил мне плюс в карму, но я не стал гордиться и объяснил ему, что специальных знаний и навыков для этого не требуется, потому что в данной системе защита от честных людей.

Показательная демонстрация заставила задуматься о усилении защиты данных, но я ответил, что на текущей версии платформы, что-либо предпринимать бесполезно и "нужно менять всю систему" © мудрый сантехник. Начали строить планы и проекты по переходу на восьмерку, увлекательный процесс.

Любой замок когда-либо взломают, задача защиты, чтобы это произошло за такой период времени, что данные потеряют свою актуальность и достоверность. Платформа 1С Предприятие 8.х, тоже не абсолютно надежна, но для проникновения в ее базу, по крайней мере, требуются специальные знания и программное обеспечение.

Чем качественнее заполняются данные пользователями информационной системы, тем интереснее ее заполучить конкурентам. В большинстве случаев я вижу простую, но очень действенную защиту: недостоверные и недостаточные данные о контрагентах, небрежное заполнение документов, неактуальные цены номенклатуры :) . Шутки шутками, но и так бывает.

Второй вариант защиты базы от скачивания - это ее огромный размер. Да, ворочается медленно, но и на ее кражу потребуется столько времени, что охрана успеет разоблачить злоумышленников. Но такой способ неэффективен при частичном хищении информации, например, при фотографировании отчета с экрана. На режимном предприятии не дают проносить фото-видео аппаратуру и компьютеры не будут подключены к интернету, остается только переписать на листочек, но за этим занятием быстро поймают.

В торговых организациях государственных секретов нет, но все же есть информация, не подлежащая разглашению. Например, закупочные цены на товары, из этого вытекает процент наценки клиентам. Как ни странно, но данные о адресах, телефонах контрагентов и их сотрудников не представляют большого секрета, потому что все они находятся в социуме и сами в состоянии дать свои координаты конкурентам. Объемы продаж, точная цифра активов (денег на счетах), дебиторская, кредиторская задолженности - это то, что может помочь конкурентам при планировании краха организации.

"Война начинается тогда, когда одна из сторон неверно оценивает свои шансы на победу". Конкуренты, получив или регулярно получая информацию о состоянии активов компании, могут построить эффективное нападение на бизнес и разорить его, нанося удары точно в цель, зная, какая продукция приносит наибольшую прибыль от своей продажи.

Частичную утечку информации сложнее всего предотвратить, режим сохранения коммерческой тайны может принести свой психологический результат, но я пока не видел вменяемой документальной базы о неразглашении информации, увольняющиеся сотрудники могут унести с собой много ценных данных о работе предприятия. Отсюда вывод:

Нужно бороться с текучестью кадров.

Служба безопасности, как правило, предоставляет физическую защиту и делает вид, что ведет работу в области информационной безопасности. На них надежды мало, что делать в этой области, я не знаю, потому как технический специалист и могу предотвратить только возможность скачать базу с сервера. Для этого использую 1С Предприятие 8.3, клиент серверный режим с сервером 1С Предприятие и при повышенной опасности доступ к информационной системе средствами WEB клиента.

Такой доступ держит файлы с данными далеко от пользователей системы и позволяет быть немного спокойнее, но не расслабляться.

Отдельная тема - файлы резервного копирования. Для злоумышленников это лакомый кусочек, поэтому их нужно держать далеко от всех, но надежно и неоднократно сохранять, и не раскидывать где попало. При этом потеря информационной базы - это колоссальный ущерб предприятию. Вариант, что не доставайся никому, совсем не интересен. Лучше регулярно проверять резервные копии на работоспособность, иначе в случае аварии будет неприятный казус, что бэкап не восстановился.

Но как бы ни старался администратор информационной системы на ниве защиты данных, и специалистом он может быть отличным, но безалаберность пользователей может свести все старания на нет. 70% взломов произведено с помощью социального инжиниринга. Хакеры не проявляют свои технические знания по взлому паролей, а с помощью наблюдательности, хитрости и обмана узнают их у пользователей.

Для примера приведу случай. Решил усилить защиту информационной системы и выдал пользователям длинные пароли, сложные для подбора и как следствие для запоминания. Народ повозмущался, выстроился в очередь, получая лично на маленьком листочке пароль доступа к базе. Когда закончился этот кошмар, пошел проверить, как там пользователи живут. Сел за рабочее место одного из многострадальных сотрудников и вижу бумажку под стеклом стола с подозрительно знакомым набором символов. Набираю, и о чудо мне открывается рабочее место нежелающего тренировать память пользователя. Проверил несколько мест. И выяснил, что на весьма видных местах, у кого на мониторе, у кого в органайзере лежат бумажки с паролями. Вот и усилил безопасность информационной системы.

Токен ключи для защиты использовать еще проблематичнее, пользователи, чтобы не забывать их дома, бросают секретное устройство где попало, хорошо если в ящике стола, а то и просто на столе у монитора или просто ключ торчит в компьютере, не вынимаясь.

В прикрепленных к статье файлах можно найти источник вдохновения для улучшения мер защиты. Нельзя дать однозначный рецепт на все случаи жизни. Защита данных - это комплекс мероприятий, непрерывно реализуемых в организации. Нужно выработать в себе навык замечать лазейки для хакеров. Смотреть на систему глазами хакера. Постоянно прикидывать, что не так в программном королевстве.

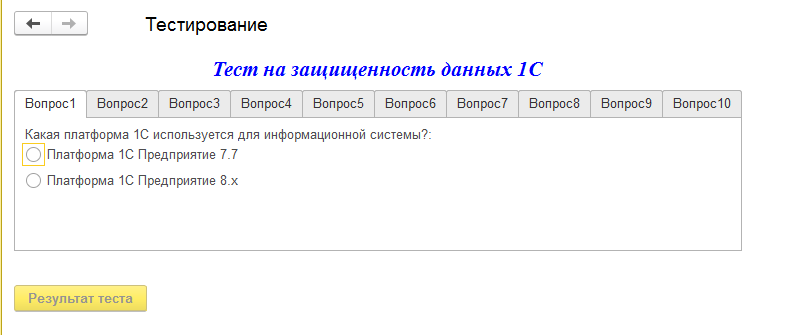

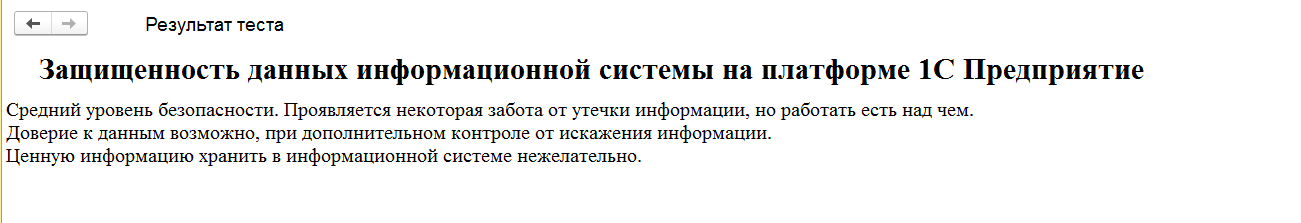

Первый файл - обработка с десятью вопросами о состоянии информационной безопасности, отвечая на которые Вы сможете иначе взглянуть на положение дел. Обработка под управляемое приложение и не зависит от конфигурации.

Во втором файле, книге малоизвестного автора, описаны разные приемы социального инжиниринга для втирания в доверие и похищения данных. После прочтения станет понятнее поведение злоумышленников и появятся навыки смотреть на мир глазами хакера, получить некоторые представления о социальном портрете людей, занимающихся темными делами.

Пожалуйста, используйте полученные знания только во благо!

Искренне всем желаю успехов!

Вступайте в нашу телеграмм-группу Инфостарт