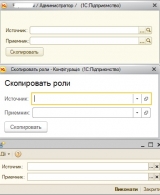

Скопировать роли, очень актуально для конфигураций, в которых "куча" ролей и эту "кучу" нужно перенести для нового пользователя.

Исходил из того, что Источник и Приемник это Справочники.Пользователи.

Основной смысл заложен в

ИсточникНайдено = ПользователиИнформационнойБазы.НайтиПоИмени(Источник.Наименование);

ПриемникНайдено = ПользователиИнформационнойБазы.НайтиПоИмени(Приемник.Наименование);

Для Каждого Роль Из ИсточникНайдено.Роли Цикл

ПриемникНайдено.Роли.Добавить(Роль);

КонецЦикла;