Обработка писалась для сбора и последующего анализа данных при переходе с одной конфигурации в другую(писалось и тестировалось для перехода из УПП 1.3.95.1 в ЕРП 2.4.3.137)

Работает и в управляемом и в обычном приложении. Открывается просто через Файл - Открыть.

В обычном приложении есть возможность сбора информации по пользователям и их ролям(для облегчения настройки в итоговой базе), что какой роли доступно, какой пользователь какие документы создаёт по факту и сколько каких документов и справочников есть в базе(что-б оценить необходимость переноса или легче после перехода занести эти данные вручную)

В управляемом интерфейсе добавлена возможность получить информацию какие группы доступа как настроены, какие реквизиты являются обязательными для заполнения(для корректности написания правил обмена), и возможность посмотреть все цепочки документов какие можно создавать(для создания и описания новой бизнес логики)

Как использовать и какую информацию можно получить:

- В обычном интерфейсе есть вкладки:

-

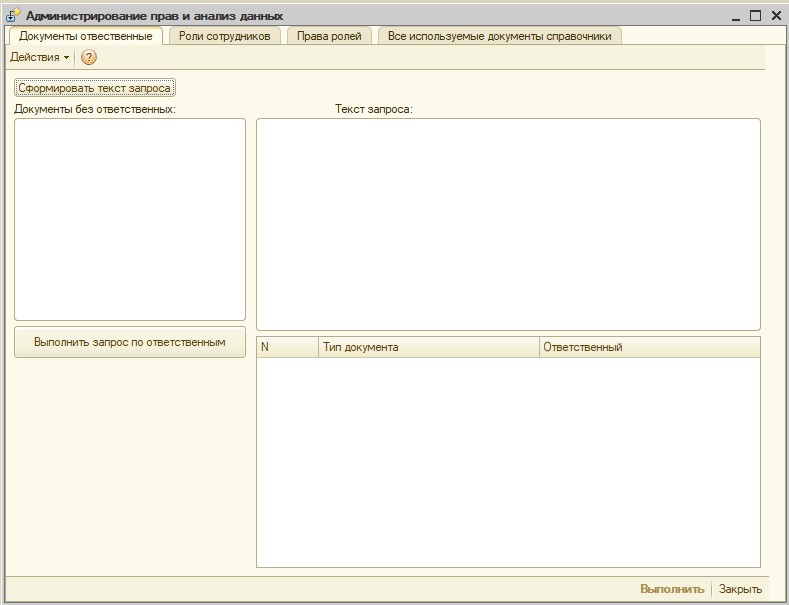

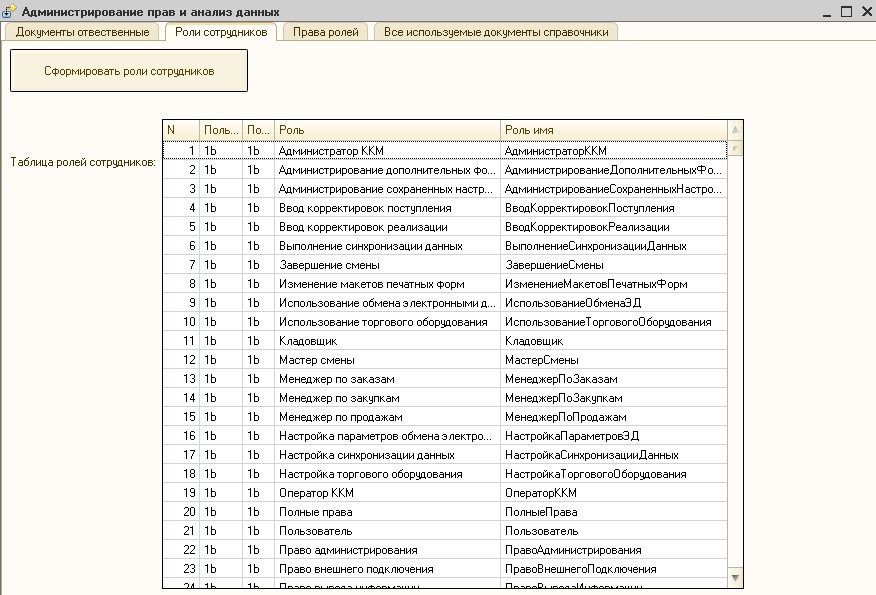

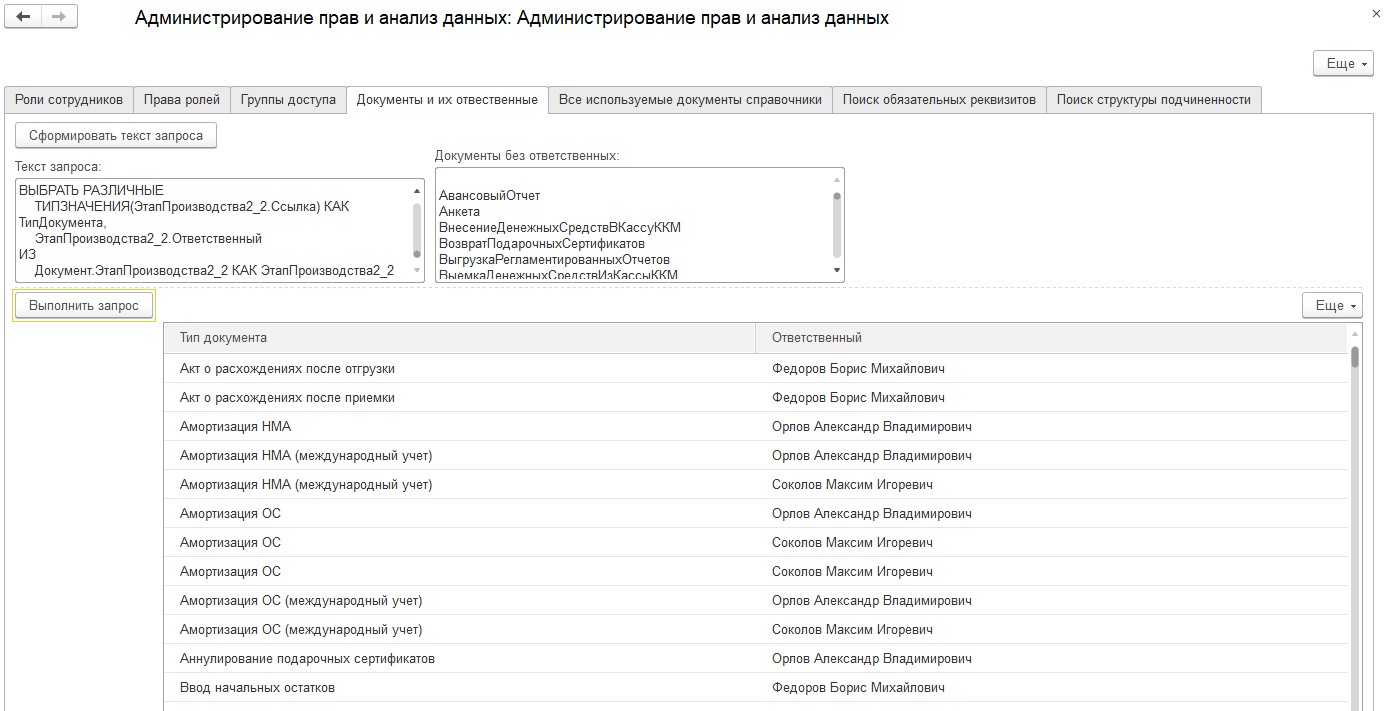

- Документы отвественные

При нажатии на кнопку Сформировать текст запроса выведет список документов у которых нет реквизита Отвественный, и отдельно выведет текст запроса который выбирает типы документа и его ответственного. - Роли сотрудников

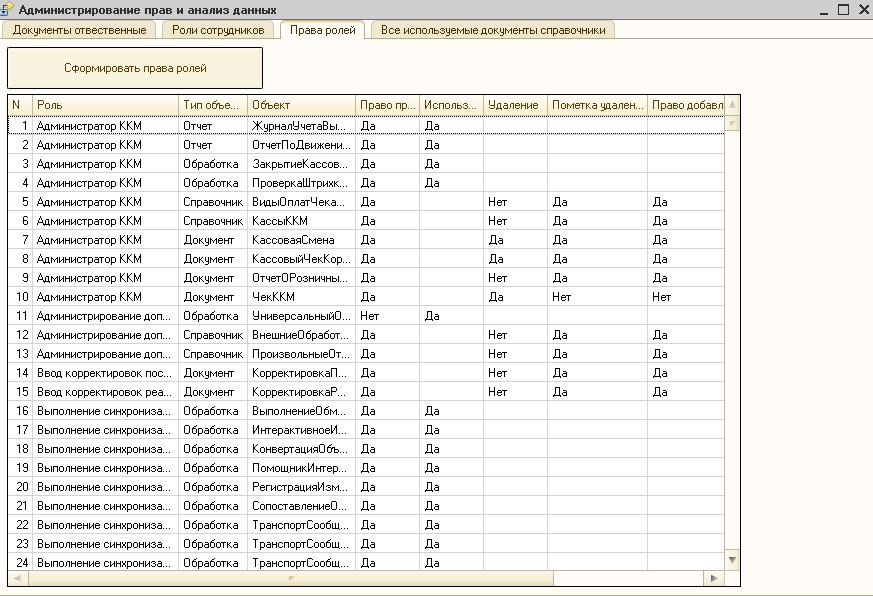

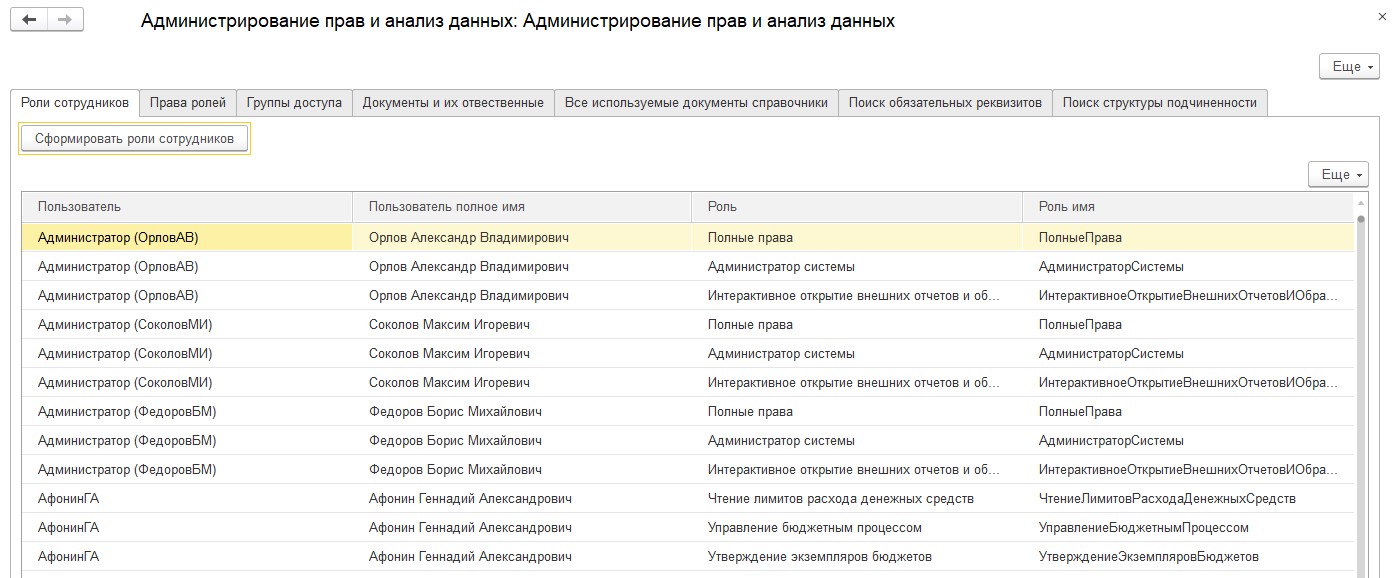

при нажатии на кнопку Сформировать роли сотрудников покажет таблицу ролей с полями:- Номер

- Пользователь

- Полное имя пользователя

- Роль

- Имя роли(как создана в конфигурации)

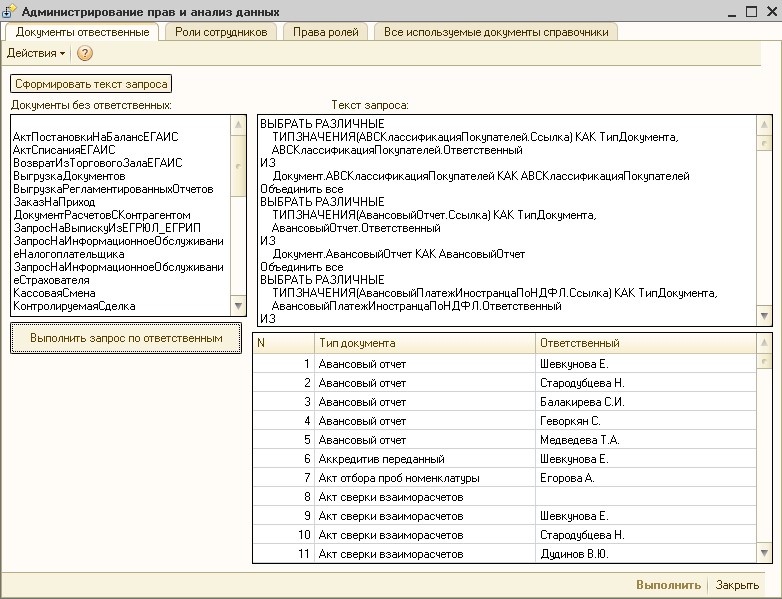

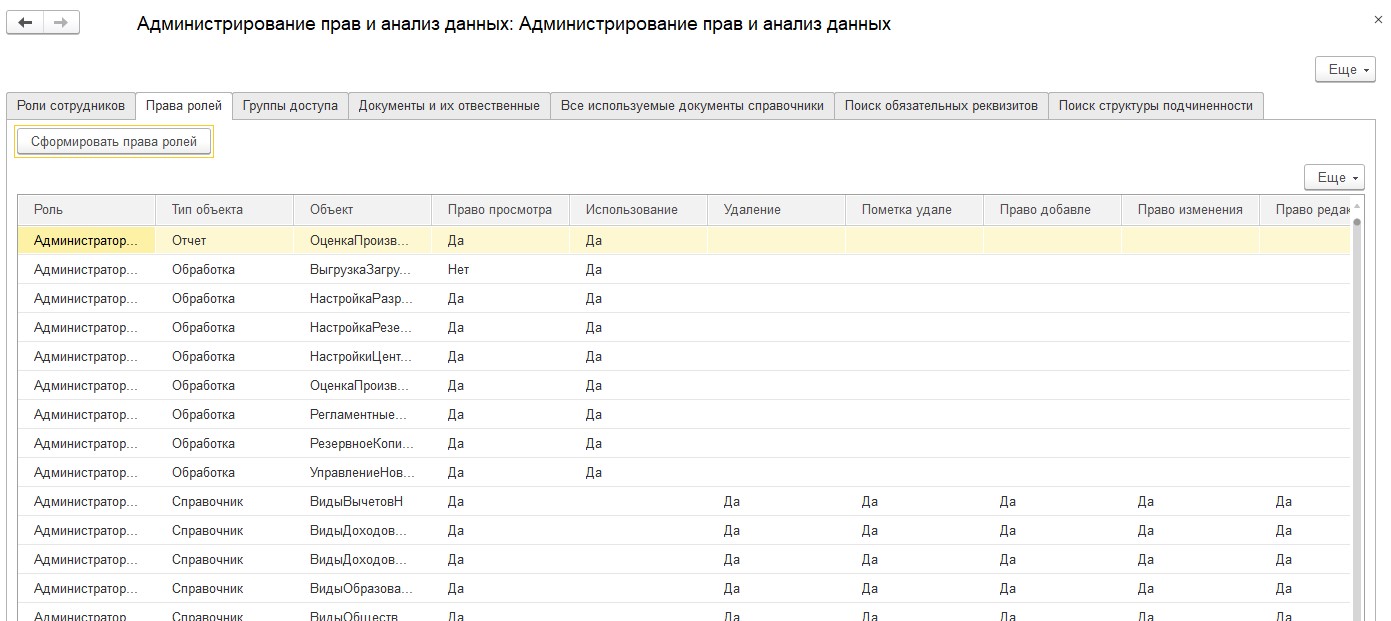

- Права ролей

При нажатии на Сформировать права ролей выведет таблицу с полями:- Номер

- Роль

- Тип объекта(Документ, справочник, обработка, отчет)

- Объект

- Право просмотра

- Использование(право на использование)

- Удаление(Право на удаление)

- Пометка удаления(Право на установку пометки удаления)

- Право добавления

- Право изменения

- Право редактирования

- Право проведения

- Право отмены проведения

- Документы отвественные

Выводит не все роли, а только те, которые используются

-

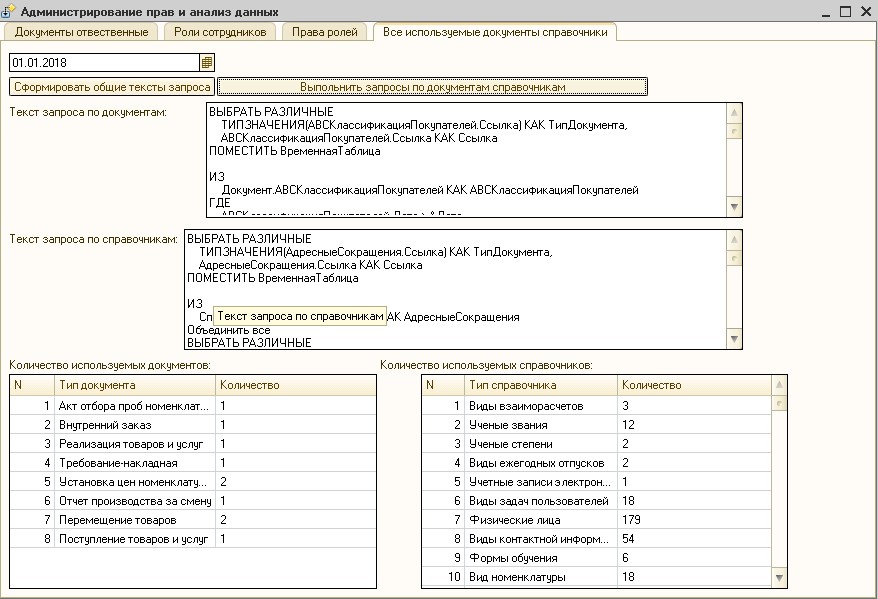

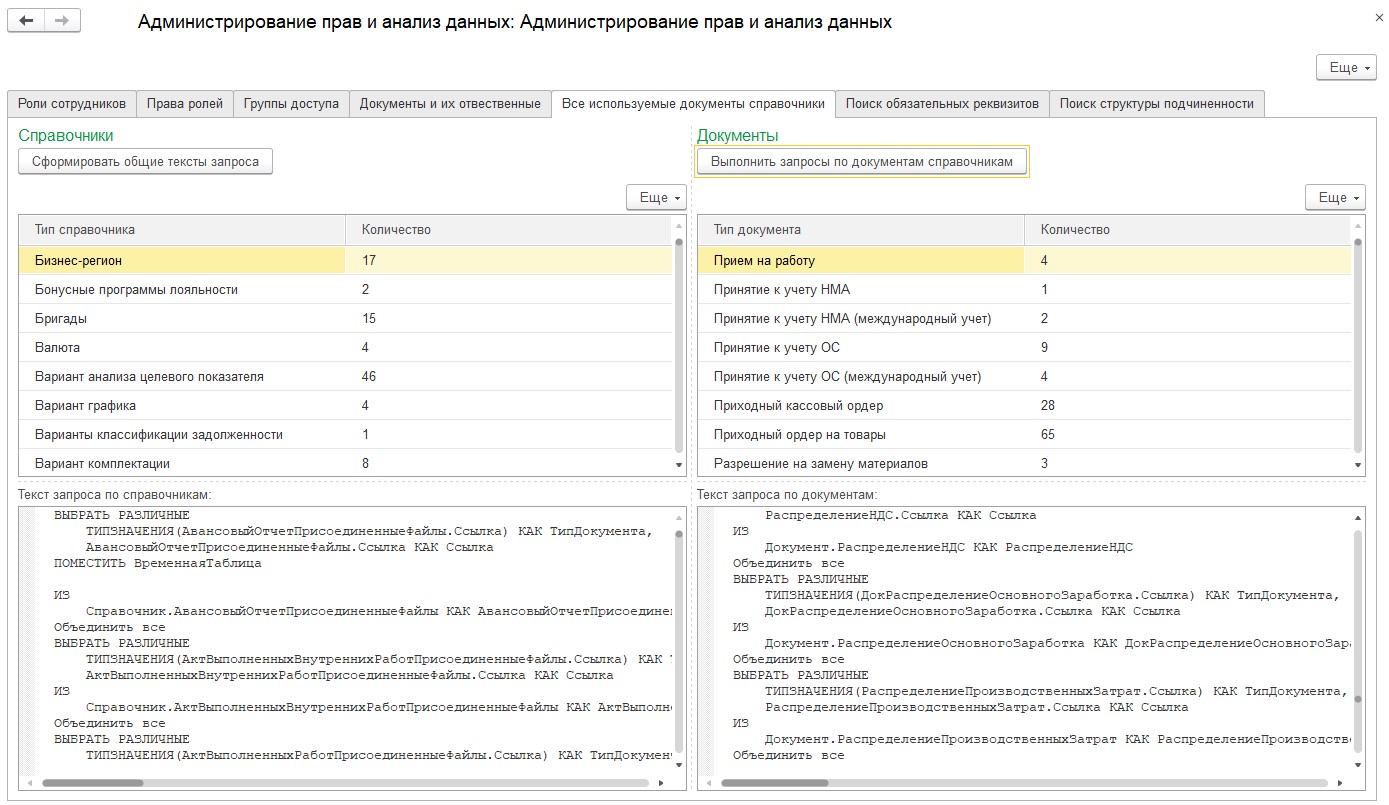

- Все используемые документы справочники

- Есть поле для ввода даты(в запросе по документам будет отбирать с этой даты)

- При нажатии на Сформировать общие тексты запроса выведет два запроса(По документам(иногда с ошибками) и по справочникам)

- При нажатии на Выполнить запросы по документам справочникам покажет две таблицы

- Количество используемых документов с даты указанной в реквизите с полями:

- Номер

- Тип документа

- Количество документов

- Количество используемых справочников с полями

- Номер

- Тип справочника

- Количество элементов справочника

- Количество используемых документов с даты указанной в реквизите с полями:

- Все используемые документы справочники

- В управляемом интерфейсе есть вкладки:

- Роли сотрудников

Аналогично обычному интерфейсу - Права ролей

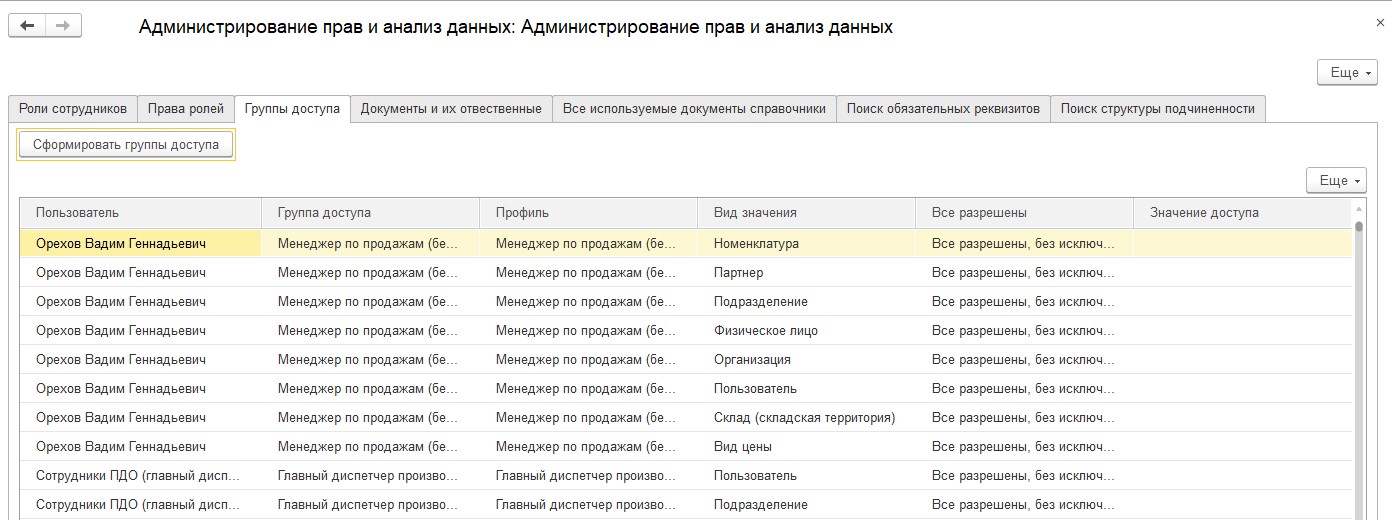

Аналогично обычному интерфейсу - Группы доступа

- При нажатии на Сформировать группы доступа выведет таблицу с полями:

- Пользователь

- Группа доступа

- Профиль

- Вид значения

- Все разрешены

- Значение доступа

- При нажатии на Сформировать группы доступа выведет таблицу с полями:

- Документы и ответственные

Аналогично обычному интерфейсу - Все используемые документы справочники

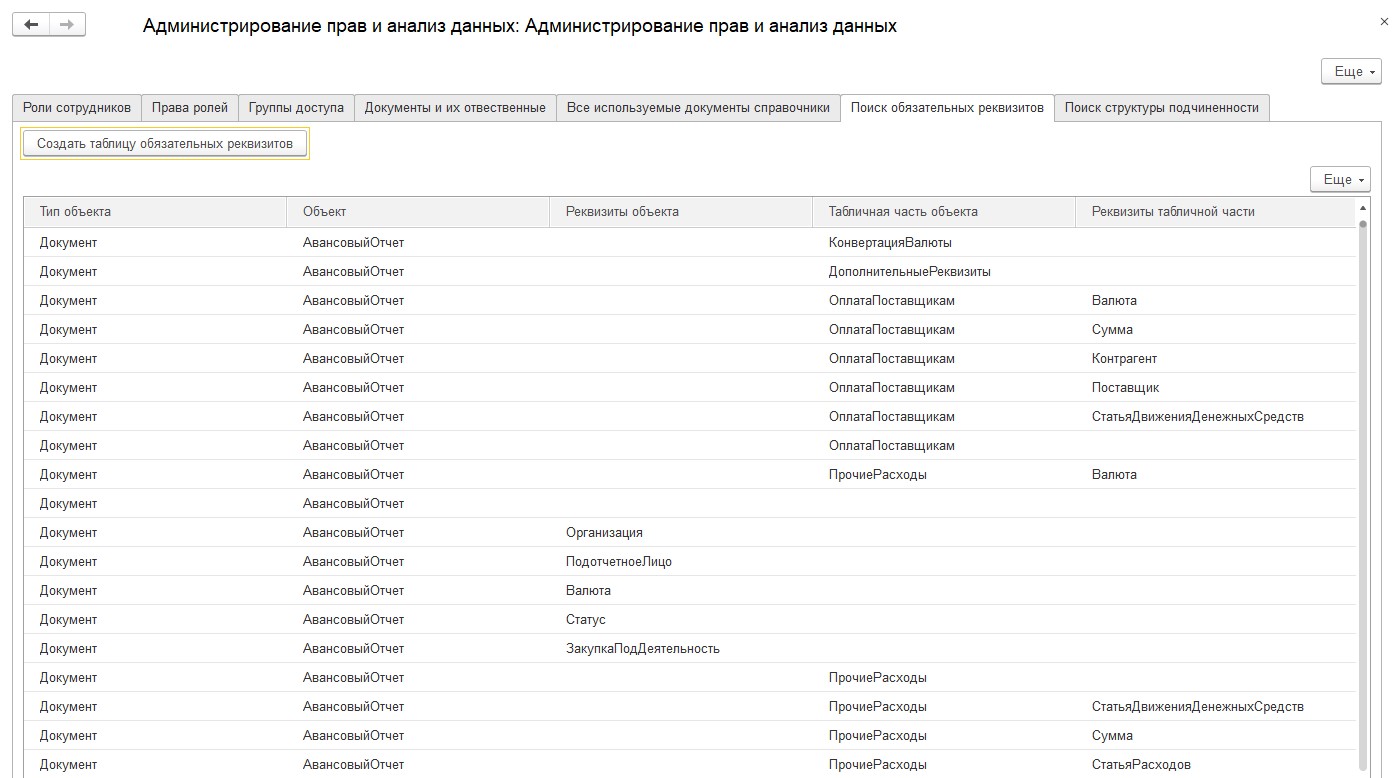

Аналогично обычному интерфейсу - Поиск обязательных реквизитов

при нажатии на кнопку Создать таблицу обязательных реквизитов создаст таблицу с полями:- Тип объекта

- Объект

- Реквизиты объекта

- Табличная часть объекта

- Реквизиты табличной части

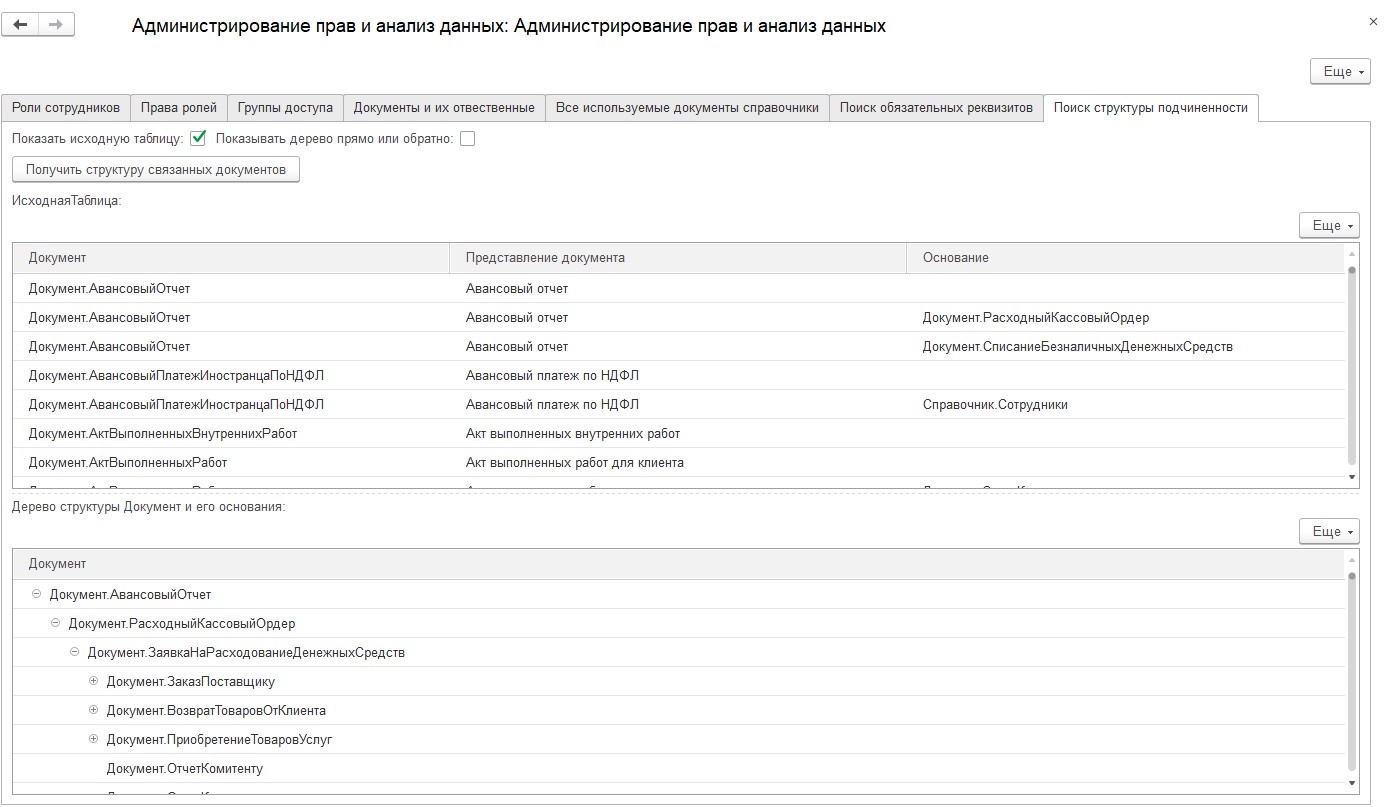

- Поиск структуры подчинённости

- Есть галочка «Показать исходную таблицу»

- Есть галочка «Показывать дерево прямо или обратно»

- При нажатии на кнопку Получить структуру связанных документов выведет дерево связей(для всех документов/справочников)

- Если выбрана галочка Показать исходную таблицу – покажет таблицу значений с полями:

- Документ

- Представление документа

- Основание

- Роли сотрудников

В управляемом интерфейсе добавлена возможность открытия конструктора запросов из полей с текстами.

Вступайте в нашу телеграмм-группу Инфостарт