В данном примере представил готовое решение для аутентификации пользователей с использованием JWT-токенов (RFC 7519).

Реализация была выполнена в 2022 году после того, как я ознакомился с публикацией в «Зазеркалье» (Аутентификация с помощью JWT-токенов), и с тех пор успешно используется в качестве backend-компонента для веб-сайта.

Начиная с платформы 8.3.21.1302 появилась возможность генерации и проверки access-токена.

В данном примере я добавил создание access-токена и дополнительно логику формирования и проверки refresh-токена, так как это требовалось со стороны frontend-приложения для продления пользовательской сессии без повторной аутентификации.

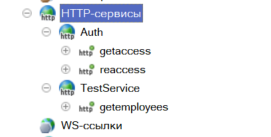

Конфигурация включает два HTTP-сервиса:

1. Auth - сервис аутентификации, содержащий два метода:

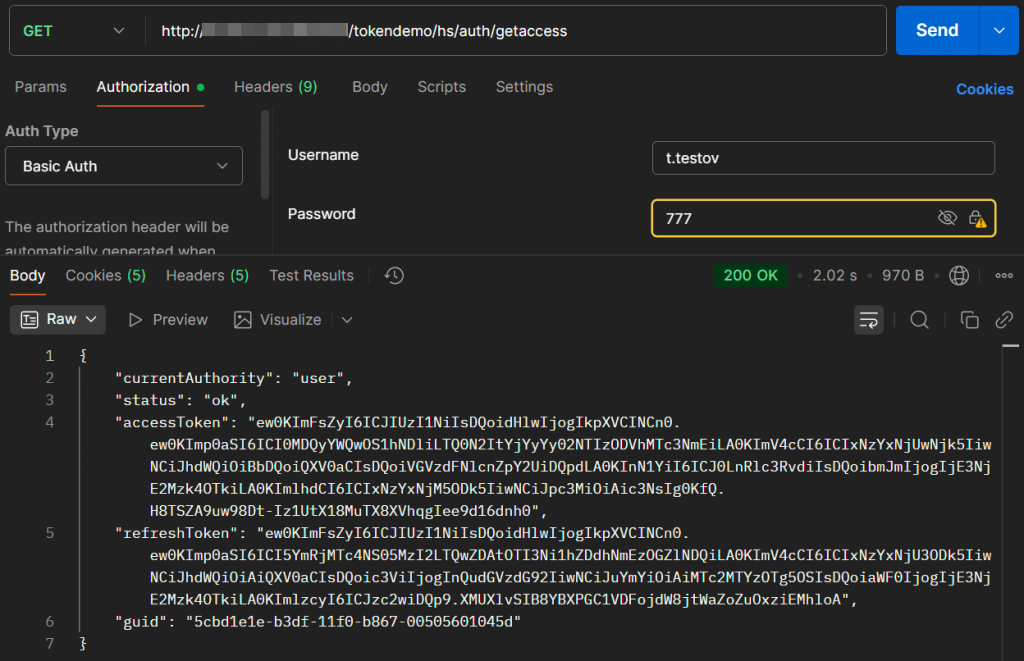

getaccess - получение пары токенов (access и refresh) по логину и паролю;

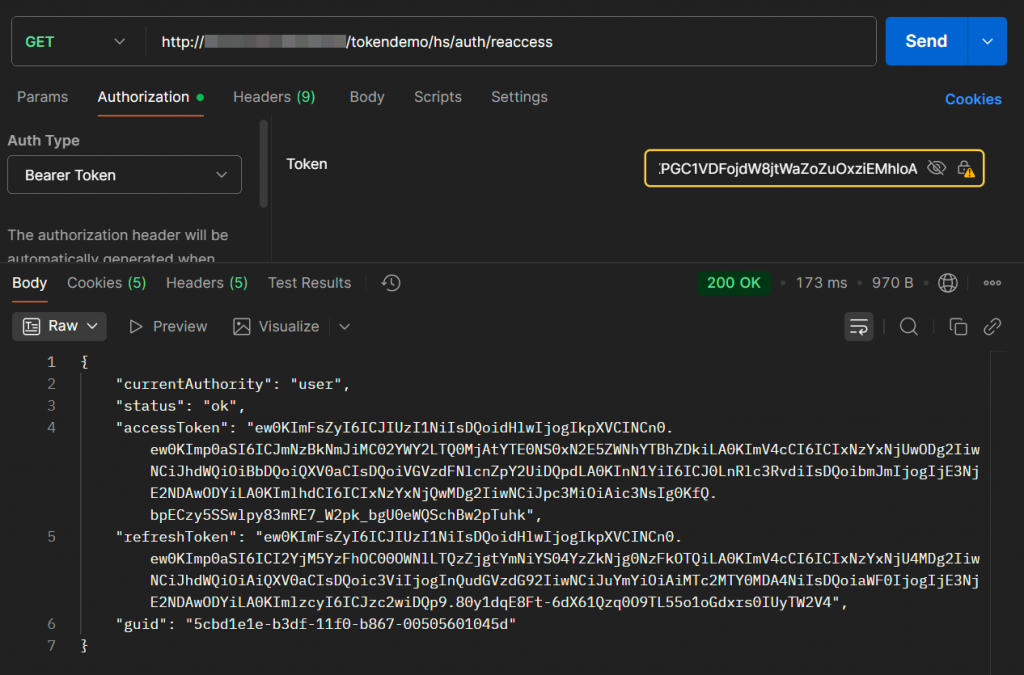

reaccess - получение новых токенов по refresh-токену (продление сессии).

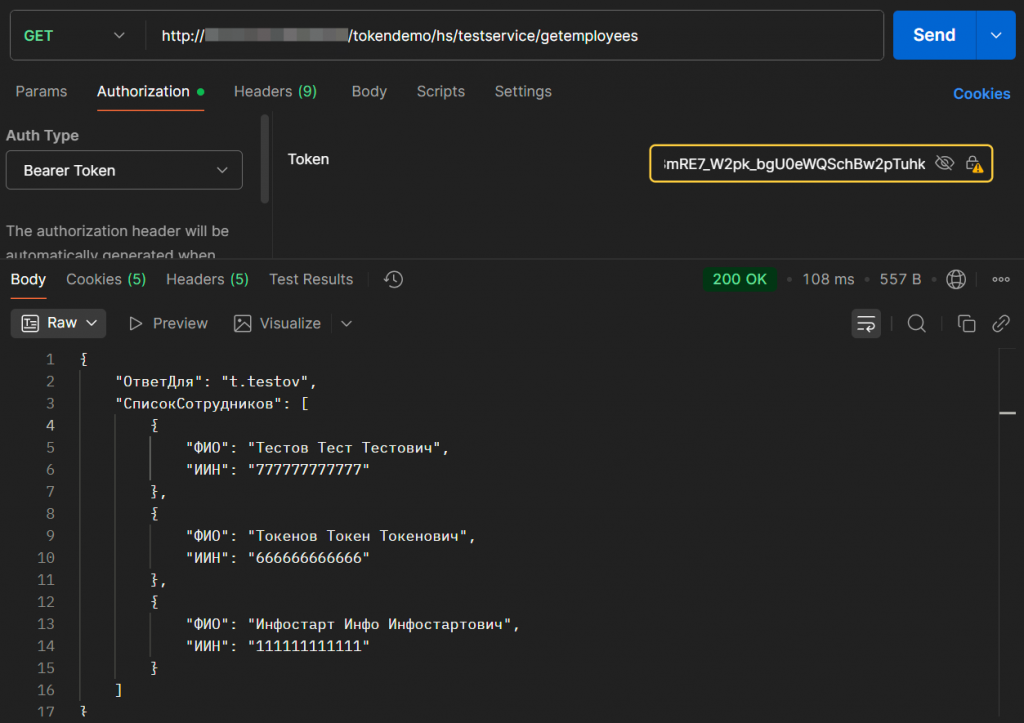

2. TestService - сервис с единственным методом, который возвращает данные, запрошенные с использованием корректного JWT-токена (проверка авторизованного доступа). Дополнительно добавил определение текущего пользователя по токену.

Основная кодовая база решения расположена в общем модуле «Аутентификация».

Для хранения секретного ключа (в формате Base64) создана константа auth_SecretKey.

В целях демонстрации работы механизма аутентификации в конфигурацию также добавлены справочники «Пользователи» и «Сотрудники».

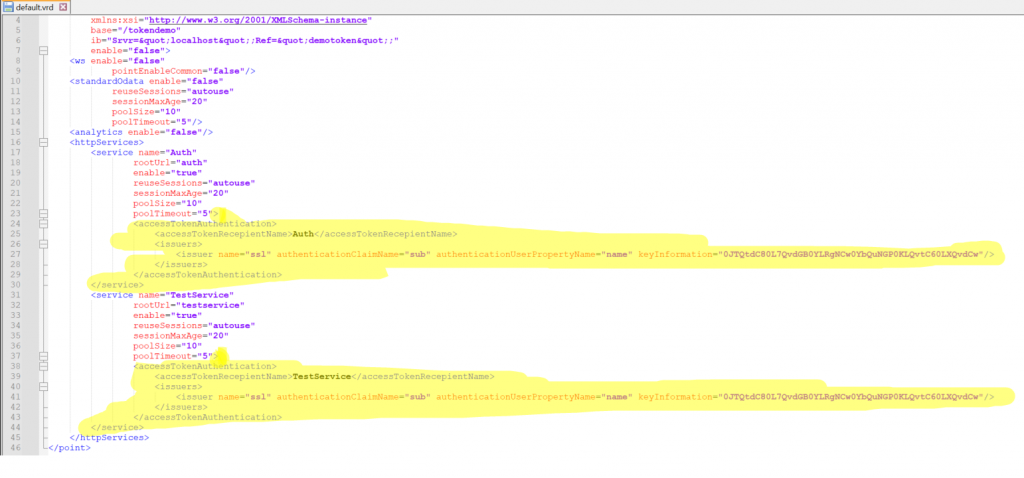

После публикации HTTP-сервисов необходимо внести соответствующие изменения в файл default.vrd публикации.

В него следует добавить требуемые строки, включая секретный ключ, указанный в константе auth_SecretKey, чтобы платформа могла корректно выполнять верификацию токена и обеспечивать доступ к данным.

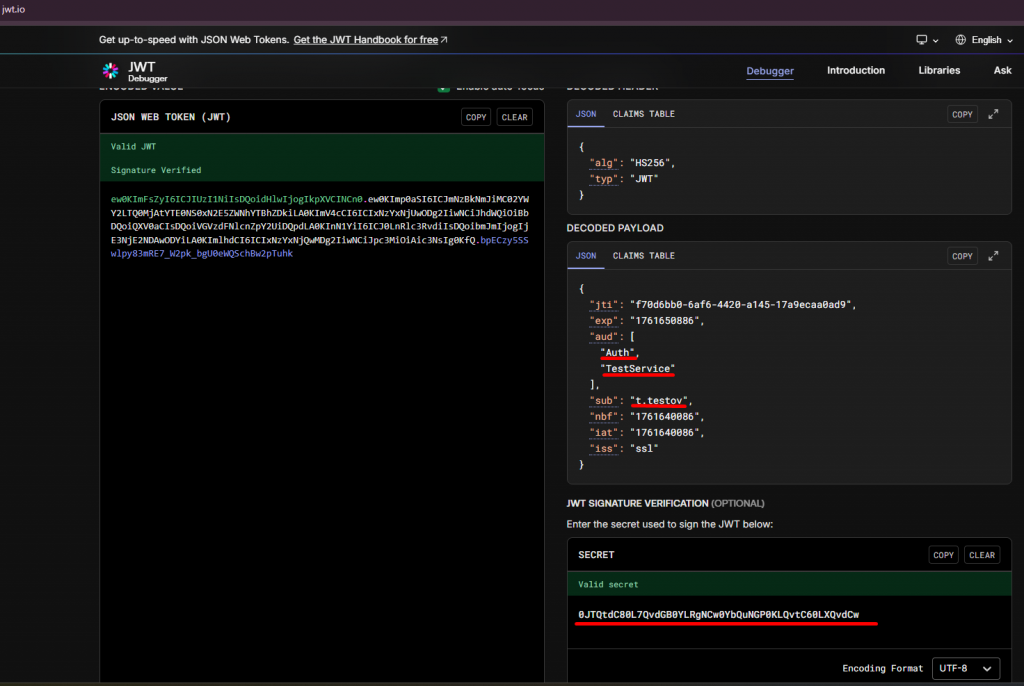

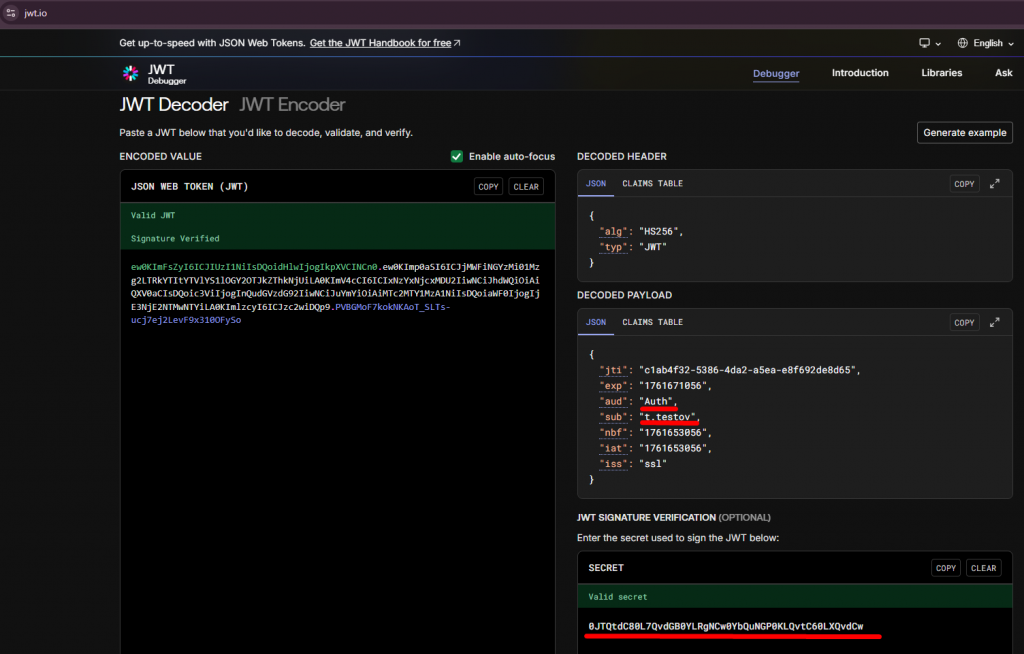

Проверка сформированного токена на сайте jwt.io:

Для корректной работы конфигурации требуется платформа 8.3.21.1302 и выше.

Вступайте в нашу телеграмм-группу Инфостарт