Хорошо работать в больших компаниях, где функционал всех сотрудников расписан, у всех строго определенные роли и данный порядок не меняется. В жизни же частенько бывает, что в программе работает несколько человек, и все они работают с полными правами. Частенько бывает, что полные права не дают, стараясь обойтись более конкретными, и регулярно возникают вопросы типа "надо дать права пользователю Иванову на доступ (или редактирование) к справочнику .....". И если группы с таким набором прав у вас еще нет - то приходится открывать конфигуратор, смотреть, какие роли обладают требуемыми правами на нужный объект, в каких профилях они используются, какие уже есть группы и т.д. Таким образом, первоначальное добавление прав может вылиться в увлекательный квест, который занимает много времени.

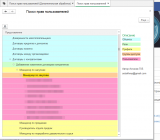

Что делает обработка? Она позволяет упростить данную задачу. Мы можем выбрать любой объект, щелкнуть по нему 2 раза - и в дерево добавятся новые ветви, в которых будет указано, какие роли обладают правами на данный объект. Роли разворачиваются в профили доступа, профили - в готовые группы доступа, а группы доступа - в конкретных пользователей. Пользователи же разворачиваются в группы доступа, в которые они входят.

Рассмотрим пример со скриншота. Нам требуется понять, куда добавить пользователя, чтобы он мог добавлять Договоры контрагентов. Права есть у роли "Добавление изменение договоров контрагентов". Эта роль входит в разные профили, нас интересует профиль "Менеджер по закупкам". Для этого профиля создана группа с таким же именем и в нее входит 8 пользователей. Таким образом, мы или включаем пользователя в группу "Менеджер по закупкам", либо начинаем создавать другую группу, либо вообще создаем отдельный профиль.

При нажатии на кнопку в левом верхнем углу открывается выделенный объект, чтобы его не приходилось искать по меню и справочникам.

20180830 - В обработку добавлена возможность просмотра прав доступа к обработкам и регистрам.

20180829 - В обработку добавлена возможность просмотра прав доступа к отчетам.

Проверено на следующих конфигурациях и релизах:

- 1С:ERP Управление предприятием 2, релизы 2.5.21.104

- Бухгалтерия предприятия, редакция 3.0, релизы 3.0.171.23

- Зарплата и управление персоналом, редакция 3.1, релизы 3.1.30.152

- Управление торговлей, редакция 11, релизы 11.5.21.104

Вступайте в нашу телеграмм-группу Инфостарт