Компания Google представила новый фреймворк SLSA. Он защитит ПО от внедрения вредоносного кода в процессе разработки.

Суть решения

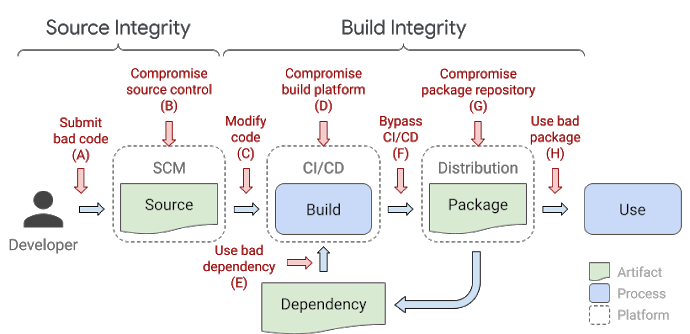

SLSA (Supply Chain Levels for Software Artifacts – уровни цепочки поставок для программных артефактов) – новая структура сборки ПО. Она призвана обеспечить целостность программных артефактов (результатов сборки) в цепочках поставок софта.

Фреймворк построен на базе инструментов двоичной авторизации для Borg. Это основа Kubernetes – среды для оркестровки контейнеров, которая используется для создания и развертывания различных решений. В Google более восьми лет используют эти инструменты, чтобы защитить собственное ПО.

По сути, фреймворк SLSA – это набор принципов, которые определяют, как достичь каждого из четырех уровней безопасности приложений. На самом нижнем уровне он требует, чтобы процесс сборки полностью определяли сценарии, а генерируемые метаданные позволяли бы точно определить происхождение продукта. На самом высоком уровне SLSA предполагается, что все изменения, сделанные во время герметичного воспроизводимого процесса сборки, подтверждали бы как минимум два специалиста. Такая система позволит заверить всех участников цепочки поставок, что продукт не был скомпрометирован.

Но конечная цель развития этого продукта – появление структуры для автоматической генерации проверяемых метаданных. Их можно будет ввести в механизмы политик для создания сертификата SLSA.

Почему это важно

В последнее время произошло сразу несколько крупных скандалов, связанных с нарушением цепочки поставок программного обеспечения. Например, из-за внедрения вредоносного кода в продукты компании SolarWinds, которая занимается созданием решений для защиты от киберугроз, пострадали более 250 крупных компаний, ведомств и федеральных агентств в США, в том числе организации, занимавшиеся разработкой ядерного оружия.

Инцидент с SolarWinds заставил разработчиков сконцентрироваться на повышении уровня контроля над созданием ПО. И многим киберпреступникам пришлось переключиться на компрометацию учетных данных программистов, чтобы внедрять вредоносное ПО в процессе разработки приложений, либо использовать уязвимости, которые непреднамеренно появились из-за неправильной конфигурации инфраструктуры.

В то же время объем атак на цепочку поставок программного обеспечения продолжает расти. Организации не в силах справляться с угрозами, просто обучая разработчиков. Некоторые компании формируют новые команды специалистов по кибербезопасности и дают им карт-бланш на внедрение мер для защиты цепочек поставок. Однако это негативно сказывается на скорости разработки ПО и потенциально ведет к невыполнению условий контрактов.

Ким Левандовски, продакт-менеджер по проектам ПО с открытым исходным кодом для обеспечения безопасности в Google, заявил: внедрение SLSA может стать основой систем безопасности как для свободного, так и для проприетарного (коммерческого) ПО. Конечно, «серебряной пули» для 100% надежной защиты софта не существует, но структура, которая в конечном итоге автоматизирует как можно больше процессов безопасности в контексте рабочего процесса DevOps, будет иметь большое значение для укрепления цепочки поставок, добавил эксперт.