Любой компьютер и смартфон может иметь «черный ход». Так называют тайные лазейки, которыми снабжают свои продукты международные технологические компании – и не видят в этом ничего предосудительного.

На прошлой неделе Питер Хортенсиус, технический директор крупнейшего в мире производителя персональных компьютеров Lenovo, заявил: «Если государства требуют доступ к личным данным пользователей, мы его предоставляем». При этом речь не только о Китае – «таких стран гораздо больше». Кроме того, по словам топ-менеджера, так делают все транснациональные ИТ-корпорации, в частности, на китайском рынке.

Lenovo оправдывается необходимостью соблюдать национальные законы и заверяет, что к неприкосновенности конфиденциальных сведений относится с уважением. Эксперты рассуждают о «цене», которую компании платят за присутствие в регионе с колоссальным спросом. И все согласны, ничего в этом личного – только бизнес, однако под угрозой вся интеллектуальная собственность, хоть раз попавшая в Сеть.

Америка строит стены

Исторически сложилось, что функционирование инфраструктуры интернета на уровне корневых серверов доменных имен на 80% обеспечивают США. Отсюда – чувствительность всемирной паутины к политическим решениям Штатов. Еще в апреле руководитель американской Федеральной комиссии по связи Аджит Пай оценил значение информационно-телекоммуникационной системы как жизненно важное для личной, экономической и национальной безопасности. При этом он подчеркнул, что ключевой фактор защиты – уверенность в ИТ-поставщиках, которой сегодня больше нет. Ранее директор ФБР Кристофер Рэй сообщил о массовых случаях нелегального доступа к закрытым данным через так называемые «бэкдоры» (от англ. backdoor – «черный ход»), скрытые в сетевом оборудовании и компьютерах. Поэтому комиссия предложила законопроект, согласно которому власти ограничат поставки зарубежных ИТ «сомнительного» происхождения. Аналогичные инициативы могут принять и у нас, но будет ли толк?

Секрет не клади в интернет

По своей сути бэкдор – недекларированная, скрытая от пользователя функциональная возможность устройства или программы, которая обеспечивает несанкционированный доступ к управлению данными, компьютерами или локальной сетью организации в целом. Например, в программном коде используется константа, известная лишь создателю. С помощью специальной команды это число инициирует выгрузку файлов жесткого диска на сервер злоумышленника. Другой способ – устроить «черный ход» прямо в BIOS, базовой системе ввода-вывода компьютера. Перед загрузкой операционной системы BIOS попытается связаться с сервером преступника, и в случае успеха загрузит программу, которая даст ему необходимый доступ к внешнему администрированию.

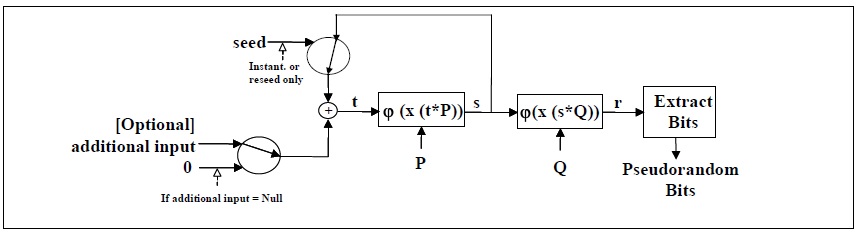

Схема генератора псевдослучайных чисел Национального института стандартов и технологий США, подозреваемая в наличии бэкдора

Бэкдоры считают почти идеальным кибероружием. В отличие от прочей цифровой заразы, их крайне сложно обнаружить, антивирусы здесь бессильны. И если возникает серьезное подозрение, что часть некого кода может быть использована как «черный ход», неопровержимо доказать это, как правило, невозможно. Дело в том, что нужны достоверные факты взлома через конкретный бэкдор – но любой из них легко оспорить, ведь сам бэкдор выглядит как ошибка разработчика, дефект кода, злой умысел которого подтвердить зачастую нереально. И главное – будь вы хоть миллион раз уверены, что перед вами самый настоящий «черный ход», вы никогда не узнаете, кто и чем у вас через него «поинтересовался».

Поэтому необходимо помнить, что даже гипотетическая возможность доступа к файлу через интернет равносильна его сливу в чужие руки – нет никаких гарантий, что ИТ-компании открывают бэкдоры только властям.